SMARTFENSE permette di creare campagne di Quishing in cui vengono simulati email di phishing che inducono gli utenti a scansionare un codice QR.

Queste campagne consentono di valutare quanti utenti si fidano di questo tipo di messaggi e scansionano il codice QR, esponendo così l'organizzazione a una fuga di informazioni o all'installazione di Ransomware attraverso uno dei canali più utilizzati dai cybercriminali: l'ingegneria sociale.

Con queste informazioni è possibile conoscere il livello di rischio attuale che l'organizzazione corre di fronte a un attacco di Quishing e stabilire obiettivi e traguardi per portarlo a un livello accettabile tramite azioni di sensibilizzazione e awareness.

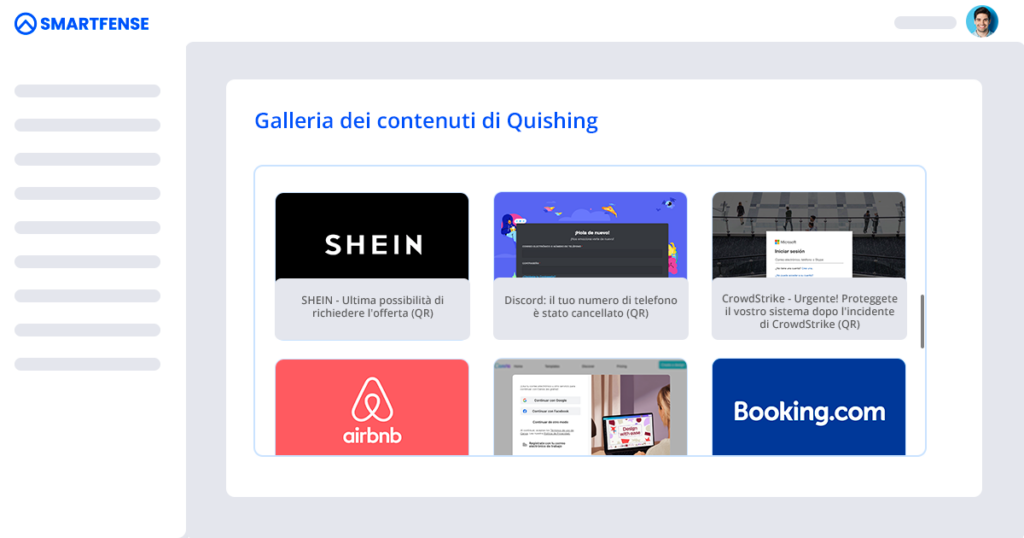

SMARTFENSE offre un'ampia galleria di scenari per le trappole di QR Phishing in costante aggiornamento e crescita.

Come per tutti i componenti, è possibile modificare i contenuti predefiniti delle simulazioni o crearne di nuovi da zero.

I contenuti predefiniti non sono generici, ma vengono adattati a ciascuna organizzazione attraverso l'uso di variabili.

Le simulazioni di Phishing possono essere anche uno strumento di sensibilizzazione molto efficace. Da un lato, perché mantengono gli utenti vigili rispetto agli inganni che ricevono tramite email. Questo vantaggio è più evidente se si effettuano campagne di simulazione periodiche.

Dall'altro lato, perché permettono di sensibilizzare l'utente nel momento esatto in cui compie un comportamento a rischio. Questo si realizza configurando Momenti Educativi nelle campagne di simulazione.

Approfondisci i Momenti Educativi

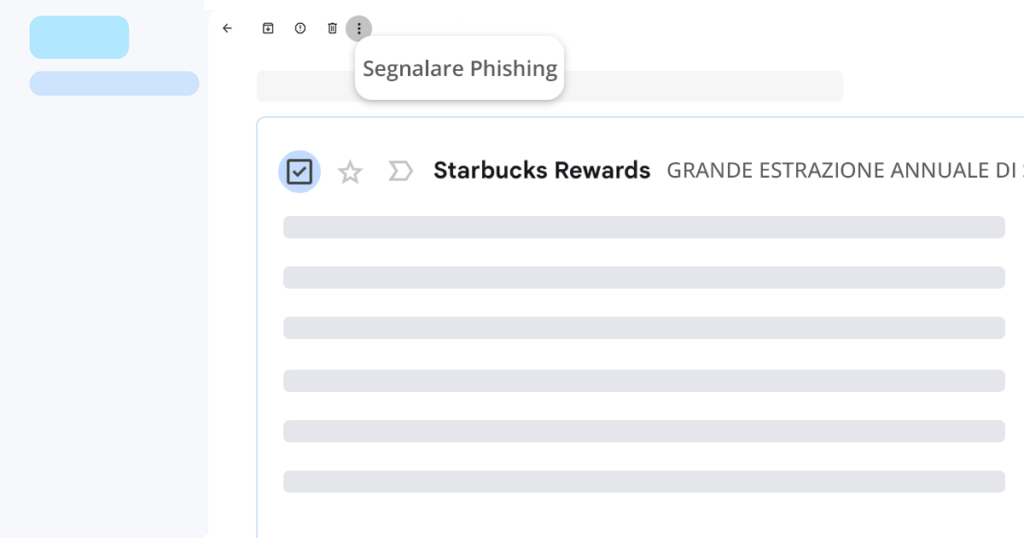

La segnalazione di possibili truffe legate a codici QR dannosi è un comportamento altamente auspicabile nello sviluppo di una cultura della sicurezza, poiché mantiene gli utenti vigili e li rende parte della strategia di sicurezza dell'organizzazione.

Se un utente segnala una simulazione di QRishing utilizzando il pulsante di segnalazione di SMARTFENSE, la sua azione verrà registrata nei log di audit della campagna.

Inoltre, l'utente riceverà un feedback immediato e potrà ottenere punti esperienza e badge di gamification.

Scopri di più

Dalle email di simulazione di Quishing inviate in ogni campagna è possibile misurare l'apertura delle email e l'apertura dei link dopo la scansione dei codici QR.

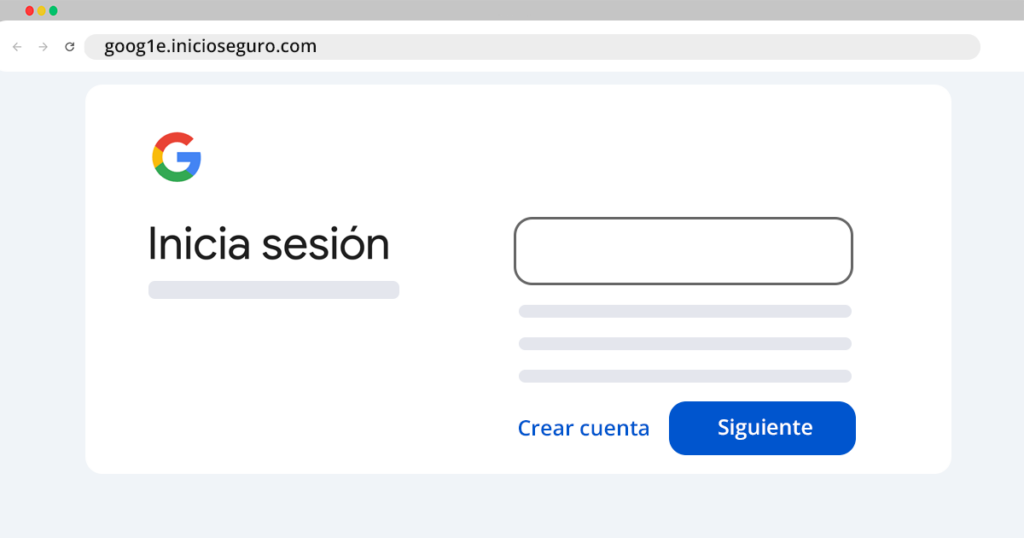

Inoltre, è possibile sapere se l'utente scarica e apre file da un codice QR o se inserisce i propri dati in siti web di QRishing simulato.

Se la campagna è stata configurata con Momenti Educativi, sono disponibili anche metriche relative all'apertura, lettura e comprensione dei contenuti forniti.

Infine, è possibile identificare gli utenti che hanno riconosciuto la campagna e l'hanno segnalata al team di risposta agli incidenti.

Sia tramite gruppi intelligenti che tramite un'azione assistita, è possibile creare raggruppamenti di utenti che hanno effettuato – o meno – determinate interazioni, come l'apertura di link tramite la scansione di un codice QR, per poi lanciare azioni di awareness specifiche.

Tutte le interazioni degli utenti nelle campagne di QRishing vengono salvate sotto forma di registri di audit inalterabili, contenenti informazioni utili come l'indirizzo IP, User Agent e dati di Whois.

Questi registri sono pronti per essere presentati durante le verifiche di audit e dimostrare facilmente la conformità alle normative.

Più informazioni sui report

Il risultato delle campagne di simulazione di Quishing influisce sullo scoring di rischio degli utenti. Lo scoring di rischio consente di valutare e misurare il livello di rischio che l'utente ha di subire un incidente di sicurezza informatica legato alle sue abitudini e comportamenti.

Scopri come funziona lo Scoring di Rischio

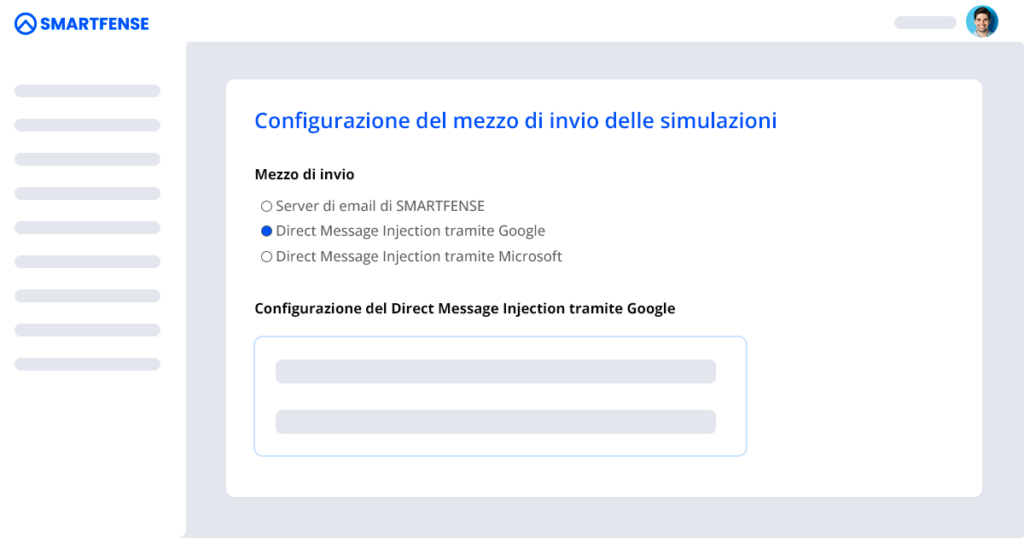

Le email di simulazione di Quishing vengono inviate dai server SMTP di SMARTFENSE. Questo avviene perché questo tipo di invio può influenzare la reputazione dei server e degli indirizzi IP utilizzati, pertanto SMARTFENSE gestisce questo rischio per voi.

In alternativa, è possibile configurare la consegna delle trappole di QR Pishing tramite Direct Message Injection (DMI). In questo caso, il messaggio viene inserito direttamente nella casella di posta in arrivo degli utenti destinatari attraverso un collegamento sicuro via API tra SMARTFENSE e il vostro provider di servizi email.

Cos'è il DMI?

Attualmente praticamente tutte le organizzazioni sperimentano falsi positivi all'interno delle loro campagne di simulazione. Tuttavia, non tutte sono consapevoli di questo problema.

Un falso positivo è una statistica generata da un software, ma registrata a nome di un utente.

SMARTFENSE rileva automaticamente questi casi, li nasconde e fornisce risultati puliti e affidabili.

Scopri di più sui Falsi Positivi

SMARTFENSE fornisce tutte le informazioni necessarie per configurare le whitelist nelle soluzioni di sicurezza aziendali. Sono disponibili istruzioni specifiche per gli strumenti più comunemente utilizzati e vari metodi di configurazione delle whitelist: Per IP, dominio e header.

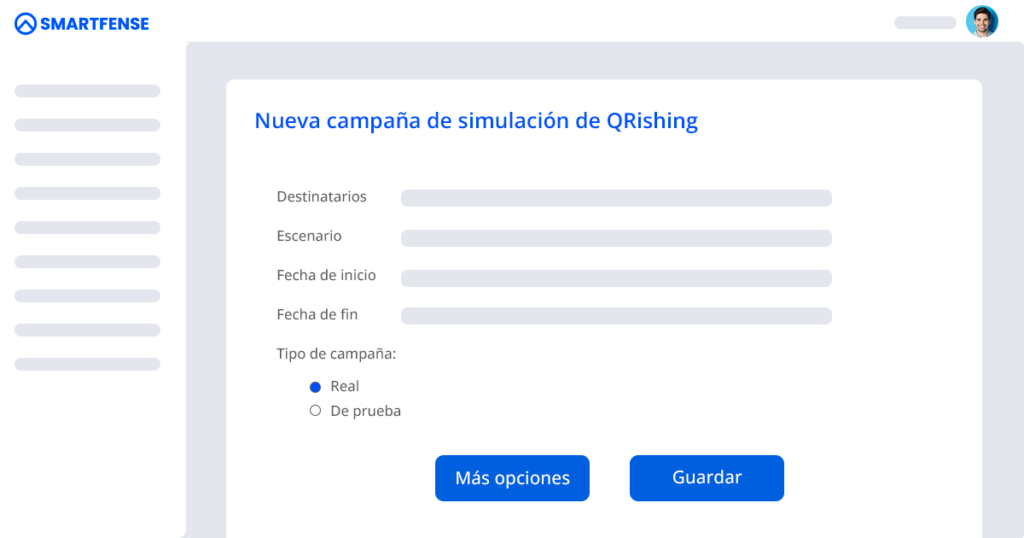

SMARTFENSE consente l'invio di campagne di Quishing di prova. Questo tipo di campagne è davvero utile quando si gestisce un programma di simulazioni.

Da un lato, permettono di verificare che le configurazioni della Whitelist siano corrette prima di lanciare la simulazione reale. Dall'altro lato, permettono di apportare modifiche alla rilevazione automatica dei falsi positivi per adattarla all'organizzazione.

Le campagne di prova non influenzano i report di QR pishing della piattaforma, quindi non interferiscono in alcun modo con le misurazioni reali del livello umano di sicurezza.

Una buona pratica nella creazione di campagne di Quishing consiste nel lanciare simulazioni periodiche. Questo consente una misurazione più rappresentativa nel valutare gli utenti per periodi di tempo, lanciando diversi tipi di scenari, con vari livelli di personalizzazione, in giorni e orari differenti, ecc.

Tuttavia, è difficile gestire un calendario affollato di simulazioni di QR pishing. Per questo motivo esiste la funzione di raggruppamento delle campagne. Raggruppando tutte le campagne di un periodo, è possibile visualizzare i risultati in modo sommario, come se si trattasse di una campagna unica.

Le campagne di Quishing di SMARTFENSE possono essere configurate con diverse modalità. Di seguito sono riportati solo alcuni esempi che illustrano la flessibilità dello strumento e la grande adattabilità alle esigenze della vostra organizzazione:

Phishing, Ransomware, USB Drop, Smishing, Momenti Educativi, Scoring del Rischio e altro...

Scopri di più

Tutti gli strumenti di cui hai bisogno per portare avanti il tuo programma di sensibilizzazione.

Scopri di più

La piattaforma SMARTFENSE offre diverse opzioni di integrazione con altri produttori.

Scopri di più

Le ragioni per cui una simulazione può fallire sono molteplici. Qualche anno fa abbiamo approfondito l’argomento. Se siete interessati ai dettagli, potete leggere l’articolo completo qui…

In questo post raccolgo alcune delle raccomandazioni che, secondo la mia opinione personale, ritengo più importanti quando si tratta di simulare attacchi di Phishing.

Molti CIO, CISO e responsabili della cybersecurity o dell’IT stanno cercando piattaforme di simulazione di phishing per valutare quanto sia probabile che gli utenti della loro organizzazione cadano nelle trappole dell’ingegneria sociale.