Che cos’è una simulazione di phishing?

Molti CIO, CISO e responsabili della cybersecurity o dell’IT stanno cercando piattaforme di simulazione di phishing per valutare quanto sia probabile che gli utenti della loro organizzazione cadano nelle trappole dell’ingegneria sociale. Tuttavia, spesso è importante ricordare come funzionino o cosa sono in particolare.

Una simulazione replica il comportamento di un attacco informatico reale, nei seguenti aspetti:

- Durata della campagna, di solito un paio d’ore.

- Mezzo utilizzato per sferrare l’attacco, di solito via e-mail

- Presenza di tecniche di social engineering nelle intestazioni e nel corpo del messaggio

- Utilizzo di link o allegati

- Uso di siti web falsi, replica di quelli reali

- Misurazione delle azioni dell’utente, ad esempio se l’utente apre la mail, clicca su un link, ecc.

Ma c’è una differenza importante: una simulazione non cattura informazioni sensibili ed è innocua per l’utente finale o per l’organizzazione.

Nel caso degli attacchi di phishing reali, di solito terminano quando il criminale informatico riesce a catturare, ad esempio, le credenziali dell’utente. Invece, durante una simulazione, è possibile visualizzare un messaggio educativo dopo che l’utente ha compiuto un’azione rischiosa, come inviare informazioni private attraverso un modulo.

Le simulazioni di Phishing simulano… Phishing

La funzione principale della simulazione di phishing è quella di comportarsi come un vero phishing.

Tuttavia, molte persone hanno aspettative diverse. Alcuni pensano che le campagne dovrebbero durare un mese, altri credono che dovrebbero ingannare il maggior numero possibile di utenti, mentre alcuni sperano che gli invii di posta indesiderata non vengano rilevati dalle tecnologie di sicurezza.

Questa aspettativa non è in linea con la realtà. Se vogliamo simulare una trappola di phishing, essa deve comportarsi come un vero tentativo di phishing.

Cosa ci interessa misurare?

L’obiettivo finale di una simulazione di phishing è valutare il comportamento degli utenti per comprendere il livello di rischio dell’azienda.

Perché sottolineiamo questo punto? Perché, se vogliamo conoscere la reazione dei nostri utenti in caso di un attacco reale, è essenziale garantire che l’intero gruppo di utenti da valutare riceva effettivamente l’email di phishing.

A volte i responsabili della sicurezza o dell’IT si aspettano che le simulazioni bypassino tutte le barriere tecnologiche dell’organizzazione e raggiungano direttamente la casella di posta dell’utente, senza passare attraverso alcun processo di whitelist. Questo può accadere o meno (come nel caso del phishing reale), ma adottare tale approccio porta solo a risultati inaccurati sul livello di rischio degli utenti.

Una simulazione di Phishing non serve a testare l’efficacia degli strumenti di sicurezza dell’organizzazione. Serve a valutare il comportamento delle persone, le loro reazioni e azioni. Per questo motivo, è fondamentale stabilire whitelist appropriate per misurare accuratamente ciò che deve essere valutato.

Whitelist e SPAM

Il processo di Whitelist è un passaggio chiave da considerare quando si pianificano le prime campagne di simulazione di phishing.

Uno degli scopi della Whitelist è garantire che le email di phishing raggiungano direttamente la casella di posta dell’utente, evitando di finire nello SPAM.

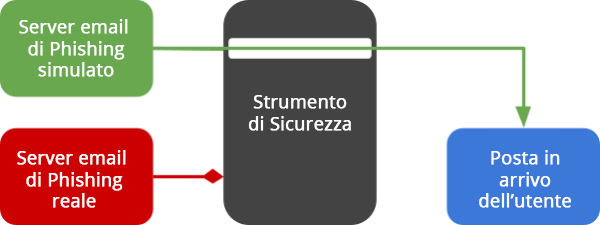

Inoltre, questo approccio impedisce agli strumenti di sicurezza di interagire con le e-mail di spoofing, generando statistiche per conto degli utenti, una situazione molto comune.

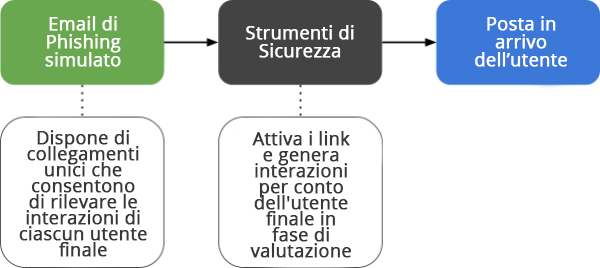

In pratica, le e-mail di simulazione di phishing includono link unici che identificano in modo univoco un utente all’interno di una campagna, facilitando il rilevamento delle interazioni dell’utente e misurando il suo comportamento.

Senza un adeguato processo di Whitelist, gli strumenti di sicurezza potrebbero consultare questi link una o più volte, generando interazioni false a nome dell’utente a cui è stata inviata la simulazione.

In breve, questo processo impedisce la corretta valutazione del comportamento dell’utente, che è l’obiettivo principale della simulazione.

Un processo accurato di whitelist per i domini e gli IP da utilizzare nelle simulazioni di phishing ci consentirà di ottenere risultati chiari e utili dalle nostre simulazioni.

Campagne di prova

Per assicurarci che il nostro processo di whitelist funzioni correttamente e che abbiamo preso in considerazione tutti gli strumenti rilevanti, è consigliabile condurre campagne di prova per le simulazioni di phishing. Questo tipo di campagne non devono influenzare le statistiche del nostro programma di awareness e ci consente di verificare che tutto sia a posto prima del lancio effettivo della campagna.

Le campagne di prova rappresentano una buona pratica da adottare prima di avviare qualsiasi simulazione di phishing. Non è sufficiente eseguirle solo una volta dopo l’implementazione della whitelist, poiché gli strumenti di sicurezza possono essere soggetti a aggiornamenti, modifiche, aggiunte o rimozioni. Questa situazione potrebbe potenzialmente compromettere l’intera campagna.

Ed è proprio per questo motivo che suggeriamo di eseguire campagne di prova durante la valutazione degli scenari di simulazione di phishing e il giorno prima della simulazione effettiva.

Altre avvertenze di sicurezza

Dopo aver implementato la whitelist su tutti i sistemi coinvolti e nel client di posta elettronica, nella maggior parte dei casi gli utenti ricevono le simulazioni direttamente nella loro casella di posta.

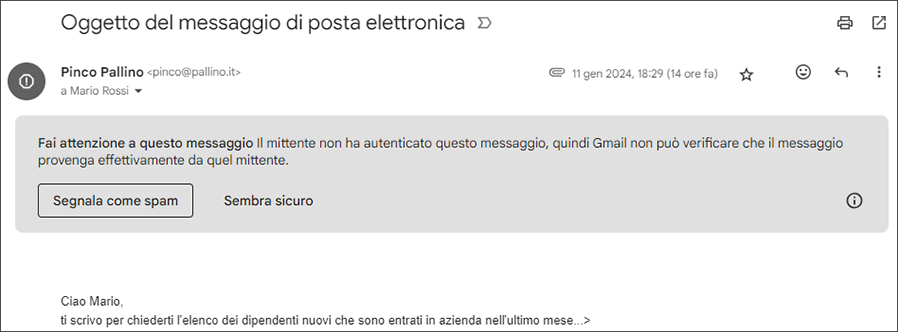

In questa fase, potrebbe verificarsi la seguente situazione: aprendo l’e-mail di phishing simulata, l’utente riceve un avviso di sicurezza che segnala che il messaggio è sospetto.

Questi avvisi sono indipendenti dallo strumento di simulazione utilizzato. La loro presenza è condizionata da:

- Il client di posta elettronica.

- Le opzioni di configurazione della Whitelist fornite dal client.

- Le impostazioni del singolo utente nel client di posta elettronica e le azioni che l’utente esegue su determinate e-mail, come contrassegnare un particolare mittente come SPAM.

- Il risultato dell’analisi eseguita dagli strumenti di sicurezza sulla posta elettronica, includendo:

- Il contenuto di FROM, CC, BCC, Reply To e di altre intestazioni dell’e-mail, come i campi Return-Path.

- Il risultato della convalida dell’e-mail rispetto a protocolli di sicurezza quali SPF, DKIM e DMARC.

- Le parole o le espressioni utilizzate nell’oggetto o nel corpo dell’e-mail.

- La presenza o l’assenza di link, la loro reputazione e le loro caratteristiche, ad esempio se sono abbreviati o meno.

- La presenza o l’assenza di allegati, il loro nome, la loro estensione e il loro contenuto.

- La presenza o l’assenza di immagini nell’e-mail, la loro relazione con organizzazioni riconosciute, gli URL a cui fanno riferimento, ecc.

Come rimuovere questi avvisi?

Questi avvisi di sicurezza non rappresentano un bug, un malfunzionamento o un errore nelle soluzioni di simulazione del phishing, ma sono il risultato della loro interazione con altre tecnologie di protezione contro l’ingegneria sociale. Non è possibile eliminarli al 100%, poiché ciò dipende dall’evoluzione e dalle impostazioni specifiche degli strumenti di attacco e difesa.

Nella maggior parte dei casi, il client di posta elettronica non offre un metodo diretto per rimuoverli, pertanto il consiglio è di lasciarli invariati poiché non possiamo controllare quando o come vengono visualizzati da alcuni utenti. La loro presenza dipende dall’analisi di un numero molto elevato di fattori in continua evoluzione. In pratica, si può notare che anche all’interno di un’organizzazione, lo stesso utente con la stessa e-mail può talvolta visualizzare un avviso di sicurezza e talvolta no.

In definitiva, questi avvisi sono presenti poiché stiamo simulando un vero tentativo di phishing, ed è quindi corretto misurare il comportamento dei nostri utenti in questo scenario.

Considerazioni finali

Le simulazioni di phishing sono uno strumento essenziale nella realtà attuale, in cui il phishing domina tutti i rapporti sulla sicurezza informatica dell’ultimo decennio.

Valutare il comportamento dei nostri utenti e intraprendere azioni per promuovere una cultura della sicurezza rappresentano la strada giusta per affrontare questo rischio e ridurne sia la probabilità che l’impatto.

Comprendere come questa tecnica di misurazione interagisce con altre tecnologie è fondamentale per mantenere l’attenzione su ciò che è rilevante: l’evoluzione delle abitudini degli utenti.

Lascia un commento