Nell’ottobre del 2003 il National Institute of Standards and Technology (NIST) lanciava la pubblicazione NIST Special Publication 800-50, Building An Information Technology Security Awareness and Training Program. Questo documento vuole essere una guida per costruire un efficace programma di sensibilizzazione e formazione sulla sicurezza informatica per le agenzie federali degli Stati Uniti. In ogni caso, può essere utilizzato anche da altri tipi di organizzazioni, in altri Paesi.

A quasi 20 anni dal suo lancio, molto è cambiato nel settore delle tecnologie e della cybersicurezza, e nelle nostre vite in generale. Crediamo che sia giunto il momento di rivedere alcune delle sue linee guida alla luce del presente.

Struttura

La guida individua quattro passaggi critici nel ciclo di vita di un programma di sensibilizzazione e formazione:

- Progettazione del programma: viene condotta una rilevazione all’interno dell’organizzazione e, a partire dal suo risultato, si sviluppa e approva la strategia da seguire durante il programma, allineata alla missione dell’organizzazione.

- Sviluppo del materiale: si valuta la portata della formazione desiderata, il contenuto necessario per coprirla e le possibili fonti per svilupparla.

- Implementazione del programma: si comunica e lancia il programma di sensibilizzazione e formazione, attraverso i mezzi definiti nella strategia.

- Post-implementazione: si cerca di mantenere un’esecuzione continua del programma e di monitorarne l’efficacia.

Portata

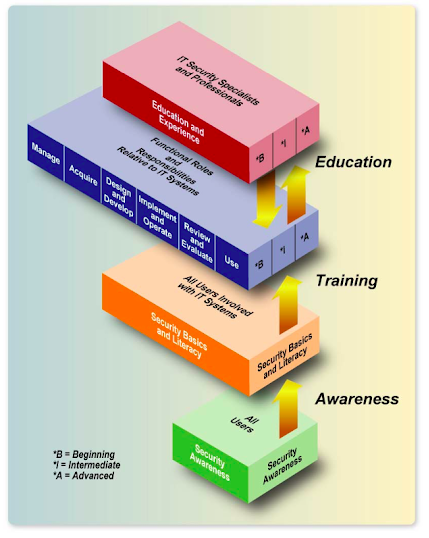

Sebbene la pubblicazione che stiamo analizzando sia spesso vista come uno standard per lo sviluppo di un programma di sensibilizzazione, in realtà il suo obiettivo è più ampio e considera anche:

- La formazione puntuale degli utenti tecnici legati all’area Tecnologia.

- La formazione specifica sulla sicurezza al fine di sviluppare specifiche competenze per diversi ruoli funzionali all’interno dell’organizzazione.

- Lo sviluppo di professionisti specializzati in sicurezza informatica.

Modelli di implementazione

La guida presenta anche tre modelli comuni (per l’epoca) di implementazione di un programma di sensibilizzazione e formazione:

- Centralizzato: tutta la responsabilità ricade su un’autorità centrale, per esempio il CIO.

- Parzialmente decentralizzato: l’autorità centrale si occupa dello sviluppo di una politica e di una strategia di implementazione. L’implementazione è distribuita tra diverse aree funzionali.

- Completamente decentralizzato: l’autorità centrale sviluppa solo una politica, ma la strategia e l’implementazione sono affidate a diverse aree funzionali.

Si noti che qui viene menzionato il CIO come possibile autorità centrale di un programma di consapevolezza sulla cybersecurity. All’epoca (2003), il ruolo del CISO era praticamente inesistente. Alla data di stesura di questo post, si parla già anche di una posizione specifica responsabile del programma di Security Awareness nell’organizzazione. Ciò dà luogo alla prossima sezione del post:

Cambiamenti e continuità

Trattandosi di una guida redatta nel 2003, dobbiamo prendere con le pinze le informazioni che ci fornisce.

Concetto di Sensibilizzazione

Secondo la guida, la sensibilizzazione non è altro che fornire informazioni agli utenti. Dirgli cosa fare e cosa non fare. Incentrato al 100% sul rispetto delle normative e allo 0% sul cambiamento delle abitudini e sullo sviluppo di una cultura della sicurezza.

Si dice solo che l’utente deve conoscere manuali, procedure, politiche; ma non si parla del fatto che deve capire perché gli conviene sapere questo, quali sono i suoi vantaggi nella sua vita lavorativa, per non parlare della sua vita privata. Non si dice neanche che la sensibilizzazione ha degli effetti al di là dell’organizzazione.

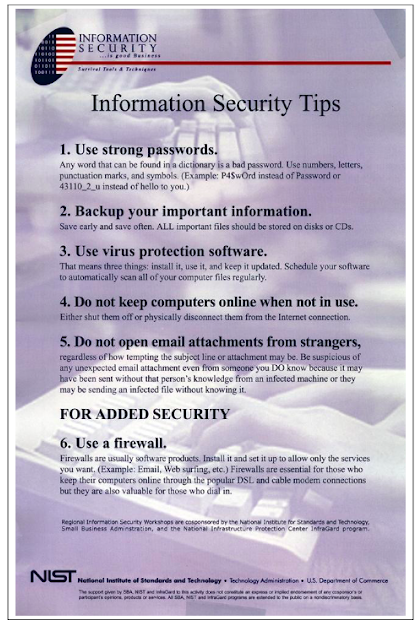

Esempio di poster di sensibilizzazione proposto dalla guida. Pensi che un utente attuale della tua organizzazione si fermerebbe a leggerlo?

Contenuti di Sensibilizzazione

La guida propone lo sviluppo da zero del materiale di sensibilizzazione: un lavoro faraonico, tanto grande quanto inutile.

Benché venga menzionata la possibilità di acquisire o prendere come base contenuti di altre organizzazioni di fornitori, non si parla dell’opzione che oggi è la più consigliata: utilizzare una piattaforma SaaS con contenuti predefiniti (e modificabili) pronti all’uso, con una politica di aggiornamento costante.

Simulazioni

Attualmente, guidare un programma di sensibilizzazione senza fare affidamento sulle metriche delle simulazioni di Phishing e Ransomware, che riflettono il comportamento degli utenti nella nostra organizzazione, è praticamente come navigare senza nemmeno una bussola.

Modelli di implementazione

Nella guida non è presente uno dei modelli di implementazione oggi più utilizzati, dove il CISO o responsabile del piano di sensibilizzazione si occupa della parte strategica del piano e, in generale, delega la parte operativa a un partner integratore, che fornisce un servizio a valore aggiunto.

Conclusioni

Anche se le informazioni fornite dalla guida sono molto interessanti, hanno bisogno, da un lato, di essere aggiornate e, dall’altro, di essere aggiornate abbastanza spesso da diventare una pubblicazione di riferimento per mettere in atto i nostri piani di sensibilizzazione.

Per fortuna, l’aggiornamento è vicino e sarà sicuramente motivo di una nuova analisi.

Lascia un commento