Un buon giorno per un attacco BEC

Oggi, come ogni giorno, era un buon giorno per lanciare un attacco di phishing. Poteva essere massiccio, ma per motivi economici ho optato per un attacco di tipo BEC rivolto all’azienda NonSicura s.rl.

Raccolta di potenziali vittime

La prima cosa che dovevo fare per portare a termine il mio attacco era ottenere l’indirizzo e-mail dell’amministratore delegato dell’azienda, per impersonarlo. Inoltre, dovevo ottenere l’indirizzo e-mail delle mie potenziali vittime.

Per questo, di solito è sufficiente fare un po’ di OSINT. Ho utilizzato lo strumento The Harvester, che fornisce un elenco delle e-mail pubblicate su Internet di una certa azienda, analizzando varie fonti aperte come Google, Twitter o LinkedIn.

Tutte le e-mail trovate avevano la forma standardizzata di nome.cognome@nonsicura.it.

Tenendo conto di ciò, mi sono collegato a LinkedIn e in pochi minuti ho trovato il nome e il cognome dell’amministratore delegato e di alcune persone che si occupano di finanza nell’organizzazione.

Con queste informazioni ho potuto costruire le e-mail necessarie per la mia trappola in modo molto semplice.

Preparazione dell’esca

Con la posta degli amministratori delegati è facile escogitare vari imbrogli, dato il loro livello gerarchico. Inoltre, le e-mail sono facili da progettare, poiché di solito sono sufficienti semplici e-mail di testo.

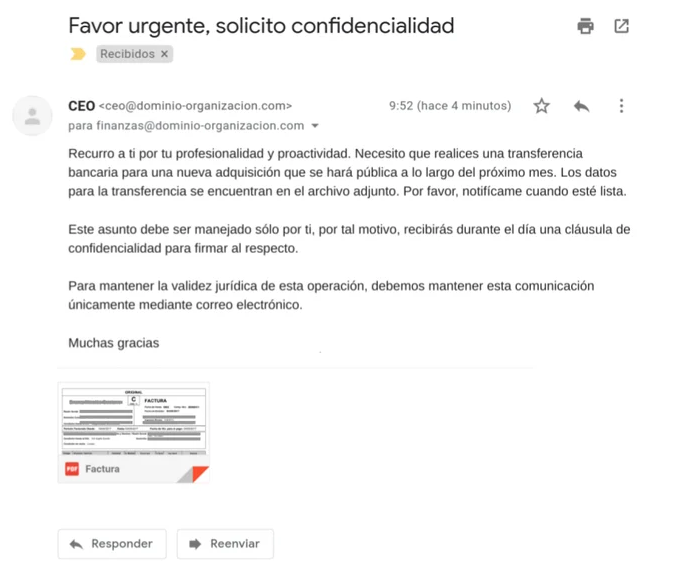

In questo caso, ho utilizzato il seguente messaggio e ho scelto come destinatario una delle due persone che si occupano di finanza che ho trovato su LinkedIn.

In questo caso, l’e-mail si basava sul far sentire importante il destinatario con una serie di complimenti, facendo leva sulla sua professionalità affinché rispondesse con priorità alla richiesta fatta. Con una scusa legale, è stato richiesto che la comunicazione avvenisse solo via e-mail per evitare che comunicazioni con mezzi alternativi potessero far luce sull’inganno.

Andiamo a pescare!

Quando si tratta di inviare un’e-mail di phishing, ci sono diversi percorsi da seguire. Nel mio caso, poiché volevo impersonare l’amministratore delegato dell’organizzazione, la prima cosa che ho fatto è stata quella di utilizzare lo strumento Spoof check per vedere se il dominio nonsicura.it poteva essere impersonato, ma ho scoperto che era protetto da SPF, DMARC e DKIM.

In questo caso, c’erano due alternative:

- Trovare un dominio simile a quello di NonSicura s.r.l. utilizzando lo strumento DNS Twist che non fosse protetto e utilizzarlo, ad esempio habilos-inseguros.com.

- Consultare la configurazione del server di posta di NonSicura s.r.l. per vedere se potevo connettermi e inviare un’e-mail dall’indirizzo dell’amministratore delegato al responsabile finanziario, sfruttando la mancanza di meccanismi di autenticazione nel protocollo SMTP.

Ho scelto l’alternativa numero due e per questo ho seguito i passi descritti in questo post. Fortunatamente, ho scoperto che il server di posta era vulnerabile a questo tipo di attacco, quindi sono riuscito a inviare l’e-mail senza problemi, impersonando l’identità del CEO.

Pesca di successo!

Dato il grado di efficacia di questo tipo di attacco, era molto probabile che accadesse quello che poi è successo: quello stesso giorno, avevo in mano il denaro per il trasferimento richiesto.

Lascia un commento