Un buen día para un ataque BEC

Hoy, como todos los días, era un buen día para lanzar un ataque de Phishing. Podría ser masivo, pero por motivos económicos, opté por un ataque del tipo BEC dirigido a la compañía Hábitos Inseguros S.A.

Cosechando potenciales víctimas

Lo primero que necesité para realizar mi ataque fue conseguir el correo electrónico del CEO de la compañía, para suplantar su identidad. Además, tuve que conseguir la dirección de correo de mis potenciales víctimas.

Para esto, generalmente, basta con hacer un poco de OSINT. Utilicé la herramienta The Harvester, que brinda un listado de los correos electrónicos que se encuentran publicados en Internet de una determinada compañía, analizando para esto diversas fuentes abiertas como Google, Twitter o LinkedIn.

Todos los correos encontrados tenían la forma estandarizada de nombre.apellido@habitos-inseguros.com.

Con esto en mente, ingresé a LinkedIn y en minutos encontré el nombre y apellido tanto del CEO como de algunas personas dedicadas a las finanzas de la organización.

Con esta información pude construir los correos electrónicos que necesitaba para mi trampa de forma realmente sencilla.

Preparando la carnada

Con el correo del CEO es sencillo idear distintos engaños, dado su nivel jerárquico. Además, los correos son fáciles de diseñar, ya que suele bastar con simples correos en texto plano.

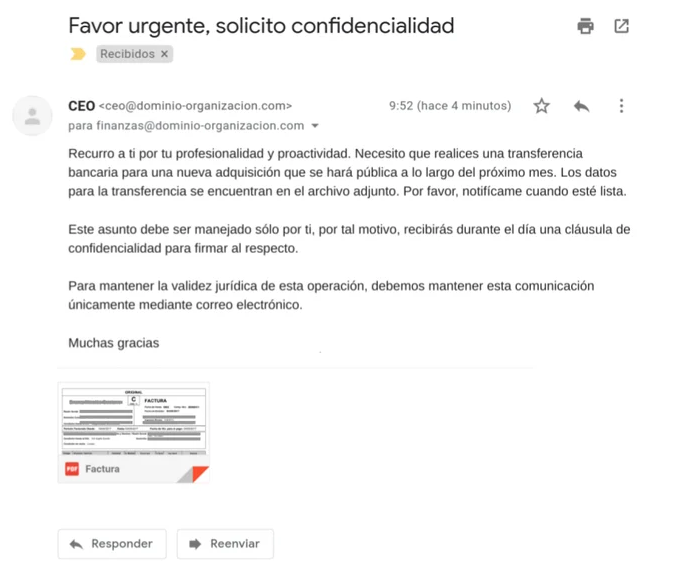

En este caso, utilicé el siguiente mensaje y seleccioné como destinataria a una de las dos personas de finanzas que encontré en LinkedIn.

En este caso, el correo se basó en hacer sentir importante a la persona receptora con una serie de halagos, apelando a su profesionalidad para que responda con prioridad al pedido realizado. Con una excusa de ámbito legal, se solicitó que la comunicación se realice sólo por email para evitar que una comunicación por vías alternativas arroje luz sobre el engaño.

¡A pescar!

A la hora de enviar un correo de Phishing, existen diferentes caminos a seguir. En mi caso, como deseo suplantar al CEO de la organización, lo primero que hice fue utilizar la herramienta Spoofcheck para ver si el dominio habitos-inseguros.com podía ser suplantado, pero me encontré con que estaba protegido mediante SPF, DMARC y DKIM.

En este caso, había dos alternativas:

- Encontrar un dominio similar al de Hábitos Inseguros S.A mediante la herramienta DNS Twist que se encuentre desprotegido y utilizarlo, como por ejemplo habilos-inseguros.com.

- Consultar la configuración del servidor de correo de Hábitos Inseguros S.A para ver si podía conectarme al mismo y enviar un correo desde la dirección del CEO hacia la persona de finanzas, aprovechando la falta de mecanismos de autenticación en el protocolo SMTP.

Elegí la alternativa número dos, y para esto seguí los pasos descritos en este post. Gratamente, me encontré con que el servidor de correos era vulnerable a este tipo de ataques, por lo que pude enviar sin problemas el correo suplantando la identidad del CEO.

¡Pesca exitosa!

Dado el grado de efectividad de este tipo de ataques, era muy probable que suceda lo que terminó aconteciendo: Ese mismo día, tenía en mi poder el dinero de la transferencia solicitada.

Deja un comentario