Breve introducción al spoofing

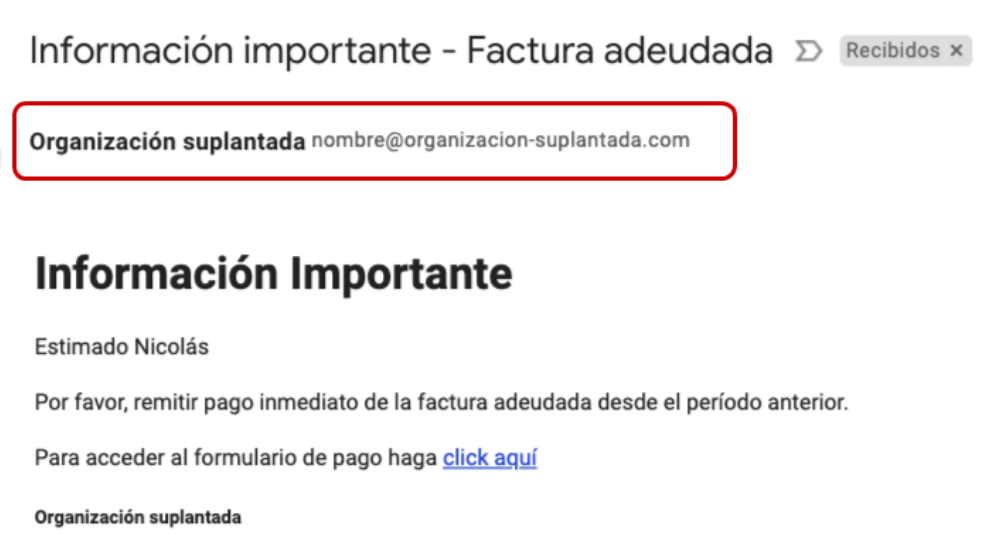

El spoofing o suplantación en el ámbito de la seguridad de la información se define como:

el uso de técnicas a través de las cuales un atacante, generalmente con usos maliciosos o de investigación, se hace pasar por una entidad distinta a través de la falsificación de los datos en una comunicación. [ Wikipedia]

¿Qué correos pueden utilizar?

Prácticamente puede suplantar con éxito cualquier correo, siempre y cuando su dominio no esté protegido correctamente.

Por lo tanto, sin las medidas adecuadas, un ciberdelincuente podría hacerse pasar por cualquier persona de cualquier organización en sus correos electrónicos.

¿Cómo proteger un dominio de falsificaciones?

Existen protocolos de seguridad que sirven para prevenir la suplantación de identidad. Dichos protocolos son:

- SPF: Identifica los servidores SMTP autorizados a enviar correos en un dominio.

- DKIM: Añade una firma digital a los correos legítimos mediante el uso de criptografía.

- DMARC: Permite aplicar políticas de cuarentena y rechazo frente a aquellos correos que no cumplen correctamente con los protocolos SPF y DKIM.

En el anexo de este post, se puede encontrar más información sobre cómo implementar cada uno de ellos.

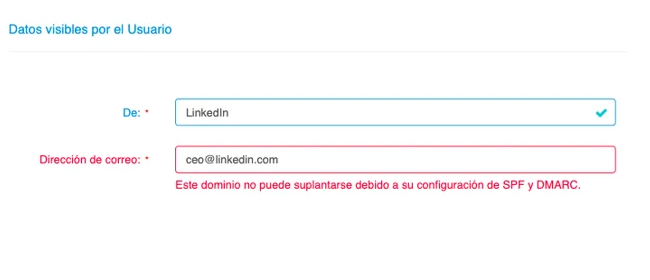

Implementados correctamente, pueden prácticamente mitigar el riesgo de spoofing de nuestro dominio. Esto no quita que los ciberdelincuentes utilicen un dominio similar pero no igual al de nuestra organización para su suplantación de identidad. Una técnica menos efectiva, pero similar en su concepción.

A continuación, dos capturas de la herramienta de Simulación de Phishing de SMARTFENSE, donde se demuestra que no es posible suplantar el dominio de linkedin.com, pero sí es posible enviar correos de simulación de Phishing a nombre de linkediin.com sin problemas.

¿Cómo saber si un dominio es spoofeable?

Se considerarán spoofeables los dominios que cumplan con una o más de las siguientes condiciones:

- Falta de un registro SPF o DMARC

- Registro SPF que no especifica los atributos ~all o -all

- Registro DMARC cuya política está establecida en p=none o directamente no está definida

Por lo tanto, para que se pueda pasar con éxito este test, debe configurarse SPF y DMARC de manera correcta.

Anexo

Los siguientes enlaces han sido publicados en el webinar “Phishing y Ransomware últimas tendencias de protección” y contienen toda la información que necesita saber sobre los protocolos SPF, DKIM y DMARC, como así también asistentes recomendados para cada uno de los registros.

Chequeo de SPF y DMARC

https://smartfense.com/es-ar/recursos/herramientas/spoof-check/

SPF

Qué es: http://blog.segu-info.com.ar/2008/08/qu-es-el-spf-sender-policy-framework.html

Guia: http://codementia.blogspot.com.ar/2013/05/reglas-spf-para-validar-el-correo-lo.html

Asistente: http://www.spfwizard.net/es/

Documentación oficial: http://www.openspf.org/

DKIM

Qué es: https://returnpath.com/es/blog/como-explicar-dkim-en-espanol-claro-y-conciso/

Guia: http://www.gettingemaildelivered.com/dkim-explained-how-to-set-up-and-use-domainkeys-identified-mail-effectively

Asistentes:

Documentación oficial: http://www.dkim.org/index.html#docs

DMARC

Qué es: https://returnpath.com/es/blog/como-explicar-dmarc-en-espanol-claro-y-conciso/

Guía: https://support.google.com/a/answer/2466563?hl=es

Asistentes: En la página de recursos de la web oficial del estándard existen varios asistentes que le ayudarán a crear un registro DMARC. Por ejemplo este, este o este otro.

Documentación oficial: https://dmarc.org/wiki/FAQ

Deja un comentario