C’è una minaccia che continua a fare centro, anno dopo anno. Una di quelle che non si fermano davanti a firewall, antivirus o MFA. Parliamo dell’ingegneria sociale: email sospette, SMS con link strani, finti colleghi in chat… li vediamo ogni giorno. E non è un caso.

Il DBIR 2025 di Verizon, uno dei report più autorevoli sulla sicurezza informatica a livello globale, ci racconta quanto sia diventata sofisticata (e pericolosa) questa forma di attacco.

Il phishing è solo la punta dell’iceberg

L’ingegneria sociale è tra i primi tre vettori di attacco dal 2019, e nel 2025 continua a dominare la scena. Gli attori coinvolti sono quasi esclusivamente esterni, motivati da guadagni finanziari (55%) o da spionaggio (52%).

Ma attenzione: non si tratta più di messaggi mal scritti con promesse improbabili. Oggi gli attacchi sono costruiti con pazienza, spesso dopo aver instaurato un rapporto apparentemente credibile con la vittima. Mail curate, contatti su LinkedIn, messaggi in chat, persino videochiamate: tutto per sembrare reali.

Nuove tecniche, vecchi obiettivi

Tra le tecniche emergenti troviamo il Prompt Bombing (bombardamento MFA) e il classico Business Email Compromise (BEC).

- Il primo punta a confondere gli utenti con una raffica di richieste di autenticazione.

- Il secondo, invece, è tristemente noto: nel 2024 ha generato oltre 6,3 miliardi di dollari di perdite solo negli USA.

Questi attacchi non cercano di bloccare l’azienda, ma di mimetizzarsi e passare inosservati. E purtroppo, ci riescono spesso.

La formazione funziona? Dipende da cosa misuri

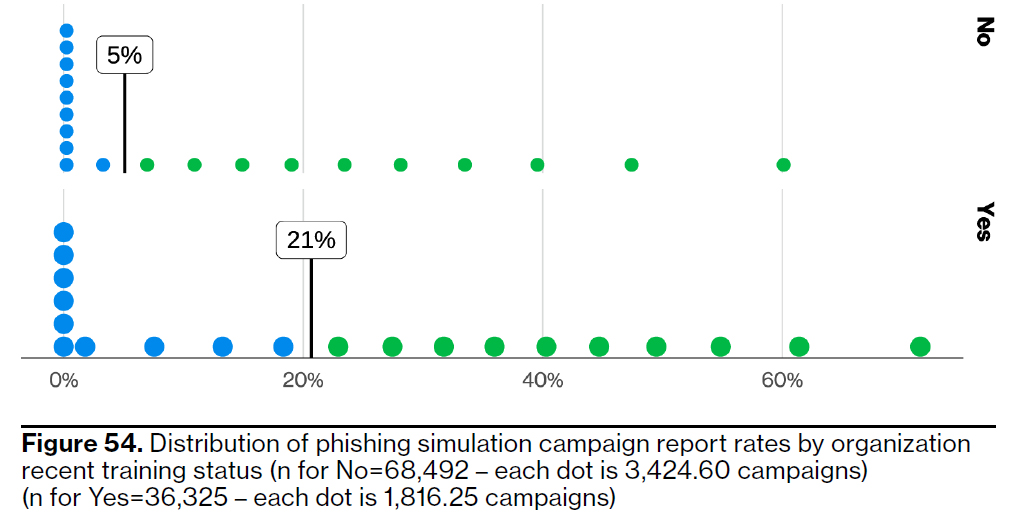

Il DBIR 2025 dedica un’intera sezione all’efficacia delle campagne di awareness. Il risultato? I programmi di formazione e le simulazioni di phishing non eliminano del tutto i clic (un 1,5% medio di utenti continuerà a cascarci), ma fanno la differenza dove conta davvero: nella segnalazione degli attacchi.

Gli utenti formati di recente (entro 30 giorni) segnalano 4 volte di più le email di phishing rispetto a chi non ha ricevuto formazione: 21% contro un 5% di base.

Quindi no, non eliminerai tutti i clic. Ma se chi clicca segnala subito, puoi contenere il danno in tempo.

Segnalare è la nuova difesa

Incoraggiare la segnalazione è una strategia fondamentale. Ogni segnalazione consente di reagire in tempo, contenere la minaccia e avviare processi di remediation. Anche se un dipendente clicca, il fatto che segnali l’attacco può salvare l’intera organizzazione.

Per rendere davvero efficace questa strategia, serve una piattaforma capace di:

- fornire simulazioni affidabili,

- misurare accuratamente clic e segnalazioni,

- integrarsi con i flussi di risposta agli incidenti.

Serve una piattaforma seria, non un foglio Excel

In questo contesto, SMARTFENSE si distingue non solo per l’affidabilità delle sue simulazioni e dei suoi dati, ma anche perché offre un pulsante di segnalazione di phishing già pronto all’uso per Microsoft e Google, incluso nella piattaforma. Questo permette ai dipendenti di segnalare con un solo clic direttamente dal client di posta, senza configurazioni aggiuntive.

Un sistema così integrato trasforma ogni dipendente in una sentinella attiva, riducendo i tempi di reazione e migliorando concretamente la postura di sicurezza aziendale.

In sintesi

L’ingegneria sociale non si ferma. E tu?

Il DBIR 2025 ci ricorda che non puoi evitare ogni clic, ma puoi prevenire il disastro se chi clicca segnala subito.

Investire nella formazione è ancora fondamentale, ma il focus va spostato: dalla paura del clic, alla cultura della segnalazione.

Trasformare i dipendenti in sensori attivi contro gli attacchi è una strategia solida, sostenibile e intelligente.

Lascia un commento