Direct Message Injection (DMI) è un metodo alternativo per la consegna di e-mail di simulazioni di phishing e ransomware.

Invece di utilizzare la tradizionale consegna di un messaggio di posta tramite il protocollo SMTP, con il DMI il messaggio viene inserito direttamente nella inbox della posta elettronica del destinatario.

Questo è possibile grazie a un collegamento API sicuro tra SMARTFENSE e il provider di servizi di posta elettronica.

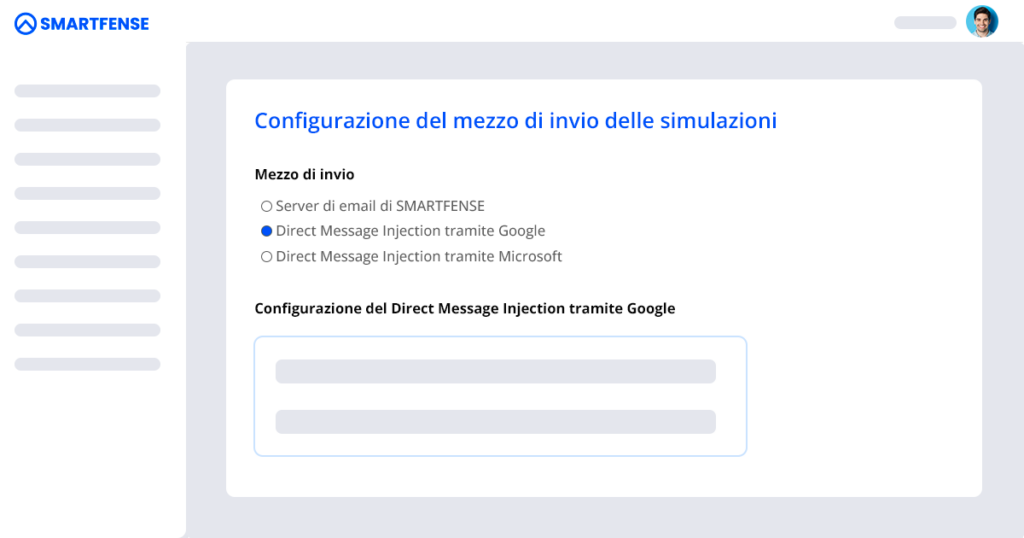

L'invio di simulazioni con il DMI è disponibile per tutte le organizzazioni che utilizzano Microsoft (Outlook)

o Google (Gmail) come fornitori di servizi di posta elettronica aziendale.

Di solito, ci sono diverse barriere di sicurezza tra la piattaforma di simulazione e il server di posta aziendale.

Per garantire la corretta consegna delle e-mail, è necessario impostare whitelist in ciascuno degli strumenti di sicurezza coinvolti.

L'uso di DMI semplifica notevolmente questo processo.

Il processo di whitelist si divide in due gruppi principali:

Whitelist per la corretta ricezione delle e-mail di simulazione.

Whitelist per l'accesso e la navigazione delle landing page di phishing simulati.

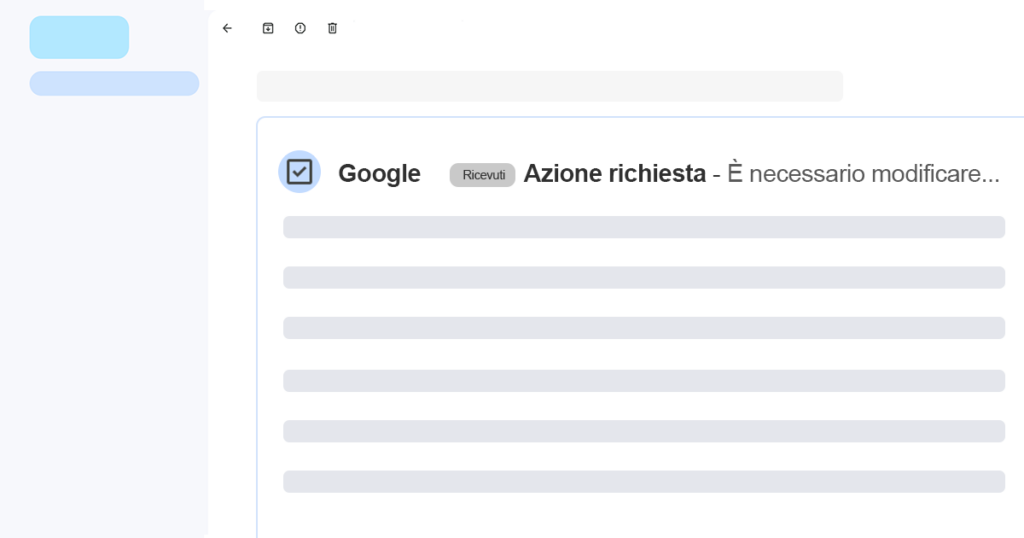

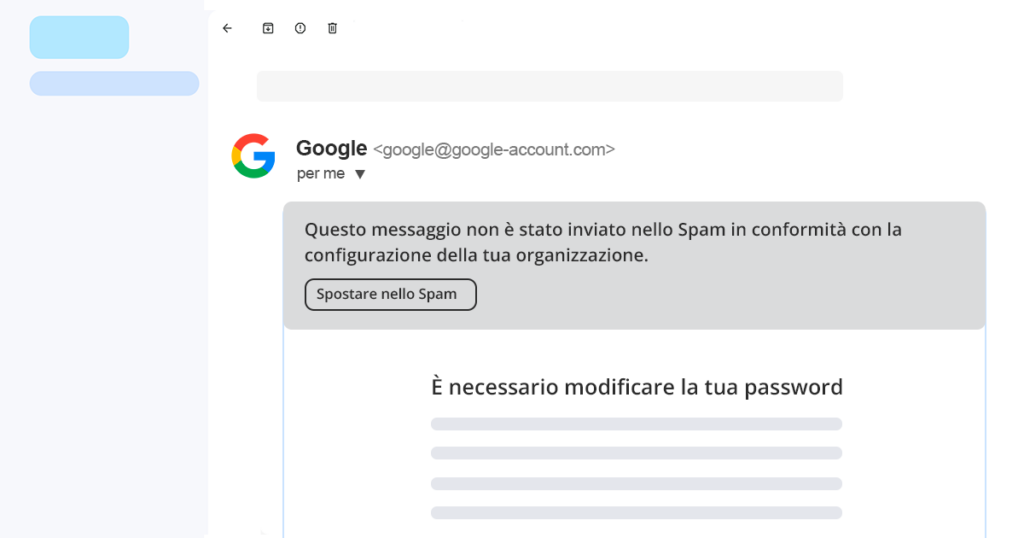

Un altro vantaggio del DMI è che le e-mail sono solitamente prive degli avvisi aggiunti automaticamente da alcuni client di posta elettronica.

Ad esempio, in Gmail è comune vedere un avviso nelle e-mail di simulazione che dice: "Questo messaggio non è stato inviato allo Spam secondo le impostazioni della tua organizzazione" o in inglese: "This message was not sent to Spam in accordance with your organization's settings."

Il problema di questi avvisi è che sono indipendenti dallo strumento di simulazione utilizzato

e non possono essere rimossi tramite Whitelist o altre impostazioni.

L'unico modo per eliminarli è consegnare l'e-mail tramite DMI.

Le e-mail inviate con questo metodo vengono visualizzate pulite,

come se fossero state ricevute da un mittente affidabile.

Ci sono casi in cui un processo di Whitelist è stato attentamente implementato e le email di simulazione vengono ricevute con successo tramite il protocollo SMTP.

Fino a che un giorno, senza preavviso, le email smettono di arrivare. Cosa è successo? Uno strumento è stato aggiornato, e la Whitelist implementata non serve più.

Questo scenario è molto comune. Con DMI la probabilità che ciò accada è ridotta al minimo, poiché sono pochi - o nulli - gli strumenti che richiedono la Whitelist.

Questo metodo permette di iniettare direttamente le email nella casella di posta degli utenti della nostra organizzazione, utilizzando generalmente un’API sviluppata dal nostro fornitore di servizi di posta elettronica.

In questo post spiegheremo passo dopo passo come inviare simulazioni di Phishing e Ransomware tramite DMI per Google e Microsoft.

Molti CIO, CISO e responsabili della cybersecurity o dell’IT stanno cercando piattaforme di simulazione di phishing per valutare quanto sia probabile che gli utenti della loro organizzazione cadano nelle trappole dell’ingegneria sociale. Tuttavia, spesso è importante ricordare come funzionino o cosa sono in particolare.