Quando si tratta di sensibilizzare, è ideale disporre di un'unica piattaforma che consenta di gestire l'intero programma e correlare tutte le azioni di sensibilizzazione in un unico luogo

Ciò significa disporre di strumenti di simulazione di attacchi di ingegneria sociale per valutare il livello di rischio attuale, oltre a strumenti di formazione e consapevolezza per ridurlo a un livello di rischio accettabile.

Questo aumenta la produttività, poiché è possibile gestire il tutto in modo integrato e disporre di report che mostrano facilmente l'evoluzione del comportamento degli utenti.

Se gli strumenti di simulazione degli attacchi di ingegneria sociale e quelli per la sensibilizzazione sulla cybersecurity non sono correlati, possono verificarsi situazioni sfavorevoli alla creazione di una cultura della cybersicurezza.

Simulare e sensibilizzare sono due azioni strettamente legate e che si influenzano reciprocamente. Il risultato di una richiede aggiustamenti e pianificazioni specifiche per l’altra.

Inoltre, gestendo l'ingegneria sociale, si ha a che fare con persone (gestione del rischio umano). Il successo del programma dipende in gran parte dal livello di interesse e impegno degli utenti, entrambi influenzati se il programma non è strutturato e coordinato correttamente.

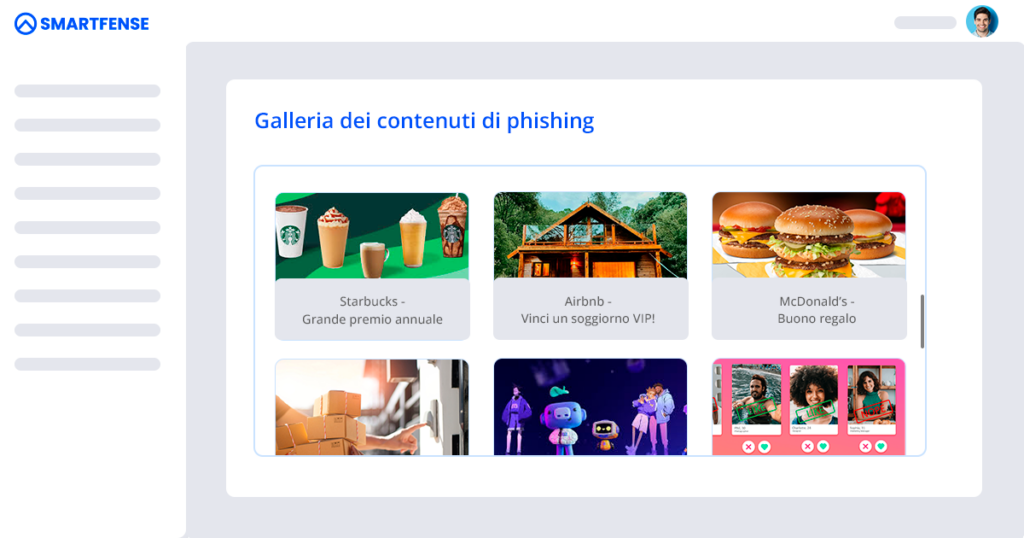

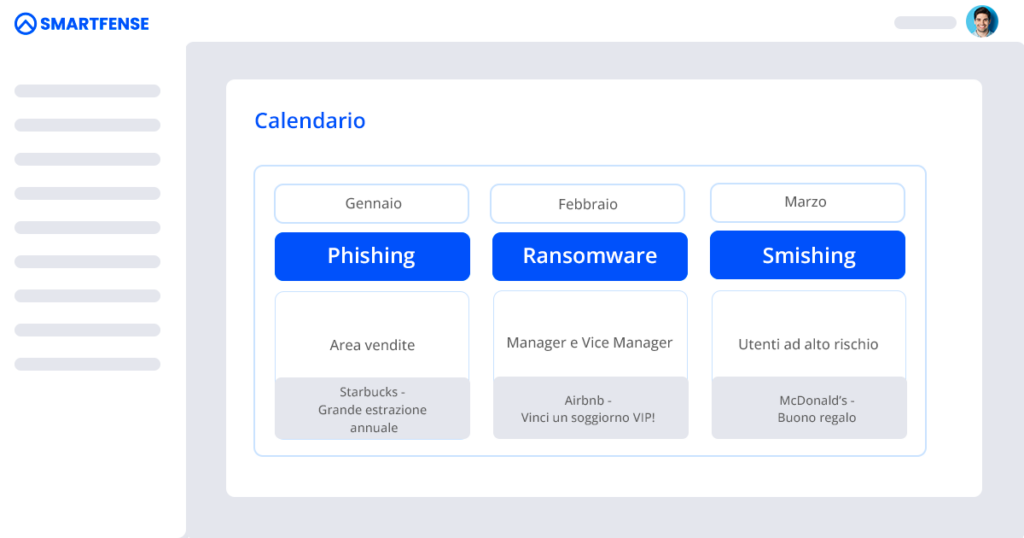

Se si lanciano simulazioni di Phishing, Ransomware, QRishing, USB Drop, ecc., senza considerare le attività del programma di awareness in atto, gli scenari selezionati potrebbero non essere coerenti con il programma. Potrebbe essere inviato lo stesso contenuto a tutti gli utenti, senza considerare il loro scoring di rischio, il livello di progresso nel programma o l’area funzionale a cui appartengono. Questo ridurrà l'efficacia della misurazione e non permetterà di sfruttare al massimo le simulazioni

Un altro problema comune causato dalla mancanza di correlazione è che lo strumento di simulazione potrebbe inviare messaggi di formazione non coerenti con lo stile comunicativo a cui gli utenti sono abituati nel programma di awareness. Se lo strumento di simulazione utilizza un mittente diverso, con un design grafico differente e un tono di comunicazione distinto, il livello di engagement potrebbe ridursi.

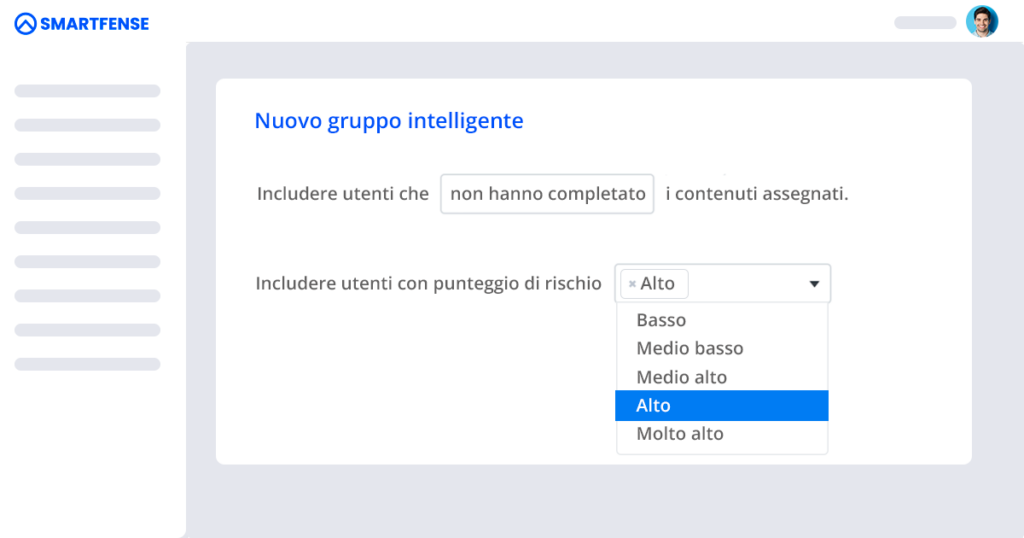

I risultati delle simulazioni di attacchi di ingegneria sociale costituiscono un input importante per il programma di awareness sulla sicurezza delle informazioni. Se i dati non sono correlati, possono verificarsi situazioni indesiderate, come ad esempio utenti recidivi che non ricevono rinforzi sulla sensibilizzazione o utenti con buoni comportamenti che non vengono incentivati.

Un altro esempio comune è che la difficoltà delle simulazioni inviate dal team che gestisce lo strumento cambi in modo arbitrario, senza tener conto del livello di progresso raggiunto da ciascun utente nel programma di awareness.

Avere tutte le informazioni in un’unica piattaforma aumenta la produttività, eliminando la necessità di importare, esportare e rielaborare i dati. In modo semplice, è possibile verificare se le azioni intraprese stanno producendo i risultati attesi.

Inoltre, il programma si adatta più facilmente ai comportamenti degli utenti, ad esempio attraverso l’uso di gruppi intelligenti che assegnano automaticamente azioni di sensibilizzazione agli utenti con comportamenti a rischio (come quelli che cadono più frequentemente nelle trappole di phishing).

Phishing, Ransomware, USB Drop, Smishing, Momenti Educativi, Scoring di Rischio e molto di più...

Più informazioni

Tutti gli strumenti necessari per gestire il programma di sensibilizzazione dell'organizzazione.

Più informazioni

La piattaforma offre diverse opzioni di integrazione con altri produttori come Microsoft o Google.

Più informazioni

Attualmente, il mercato offre una vasta gamma di piattaforme per la sensibilizzazione sulla sicurezza. Questo può diventare un problema in qualsiasi settore: quando si dispone di troppe opzioni, è comune trovarsi di fronte a dubbi e incertezze.

Ovunque tu sia, basta alzare lo sguardo e troverai la torre. La sua presenza è costante e opprimente. Proietta un senso di vigilanza e malvagità che si estende ben oltre i suoi confini. È sempre lì, osservando ogni movimento dei cittadini di Cyberopolis, cittadini che una volta erano liberi e che forse non lo saranno mai più…

In questo post raccolgo alcune delle raccomandazioni che, secondo la mia opinione personale, ritengo più importanti quando si tratta di simulare attacchi di Phishing.