El día jueves 29 de diciembre de 2016, el Departamento de Seguridad Nacional Estadounidense (DHS) y la Agencia Federal de Investigaciones (FBI) publicaron un informe en el cual se acusa a Rusia de haber intervenido en las elecciones presidenciales del 8 de noviembre, llevando a cabo ataques informáticos con objetivo de dañar la campaña de la demócrata Hillary Clinton.

El mencionado informe bautizó la operación rusa bajo el nombre de “Grizzly Steppe”, y fue atribuido específicamente a dos grupos de espionaje ruso, identificados como APT28 y APT29, quienes históricamente han accionado contra instituciones gubernamentales, universidades y empresas de todo el mundo.

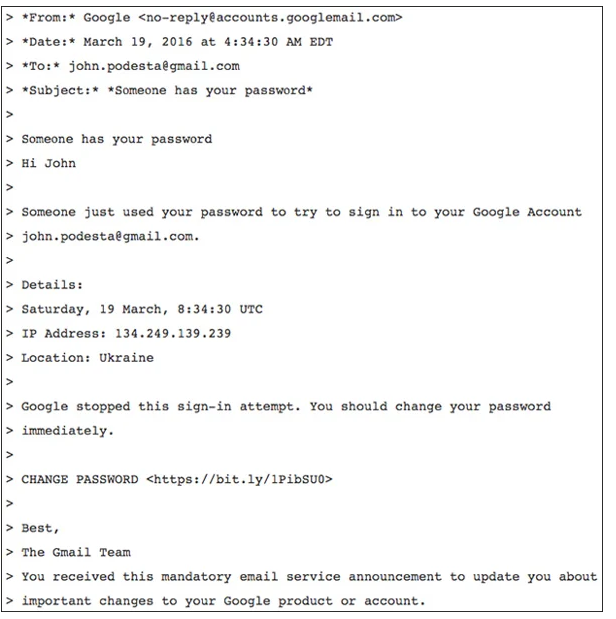

Ambos grupos son conocidos por utilizar la técnica de Spear Phishing como punto de partida para sus ataques. Esta técnica consiste en un engaño vía email focalizado contra una persona u organización.

El objetivo final de APT29 es instalar malware en los equipos de sus víctimas y posibilitar el acceso remoto a los mismos, sin ser detectado gracias a una gran variedad de técnicas de evasión. APT28, por su parte, utiliza Spear Phishing para lograr obtener las credenciales de sus víctimas, imitando sitios webs legítimos.

Crónicas de una ciber batalla

Durante la operación “Grizzly Steppe”, ambos grupos cumplieron su rol, comenzando por APT29, quien logró durante el tercer trimestre de 2015, mediante ataques de Spear Phishing, insertar código malicioso en la infraestructura informática de víctimas estratégicamente seleccionadas, logrando, mediante la posterior ejecución del mismo, exfiltrar direcciones de email valiosas.

Luego APT28, en el segundo trimestre del 2016, también mediante una campaña de Spear Phishing y utilizando posiblemente las direcciones de email exfiltradas por APT29, engañó a varios altos miembros del partido Demócrata para obtener sus credenciales de determinados servicios, haciéndose pasar por la organización prestadora real y solicitando un cambio de contraseña.

Utilizando las credenciales adquiridas, APT28 fue capaz de obtener acceso a las cuentas de sus víctimas y robar contenido de interés.

La información obtenida fue reenviada a bases de datos controladas por los grupos espías y difundida luego en Internet por agentes como Wikileaks. El objetivo final fue atentar contra la imagen de Hillary Clinton, la candidata Demócrata, previo a las elecciones que dieron por ganador a su rival, Donald Trump, el controversial candidato Republicano.

La misma piedra, el mismo tropiezo

John Podesta, jefe de la campaña presidencial de Hillary Clinton de 2016, fue una de las víctimas del accionar de APT28. Toda su correspondencia fue filtrada en Wikileaks, incluido el correo de Spear Phishing con el cual lo engañaron para obtener las credenciales de su cuenta de correo, el cual se muestra a continuación:

Deja una respuesta