Las herramientas de simulación de trampas de ingeniería social permiten medir cuál es el nivel de riesgo que la organización tiene de sufrir un incidente de seguridad relacionado con el factor humano.

Esta medición es clave para establecer objetivos claros y llevar el nivel de riesgo actual a uno aceptable por la organización. En otras palabras, simular es la única manera de gestionar realmente el riesgo de la Ingeniería Social.

Cada herramienta cuenta con reportes específicos e interactivos que indican cómo se comportaron los usuarios frente al ataque simulado.

Además cada una de las interacciones que el usuario realiza dentro de una campaña quedan grabadas en forma de registros de auditoría, con datos útiles como la dirección IP y User Agent desde la cual se realizó cada acción.

Los registros de SMARTFENSE están preparados para ser presentados frente a auditorías y demostrar el cumplimiento de normativas en forma sencilla.

Conocer más

Dentro del ámbito de la concienciación el scoring de riesgo permite evaluar y medir el nivel de riesgo que una organización posee de sufrir un incidente de seguridad de la información asociado a las conductas y prácticas de seguridad de los usuarios.

El scoring hace visible dónde está parada la organización respecto al riesgo de la Ingeniería Social y permite conocer de manera objetiva cómo evoluciona ese riesgo en el tiempo. Esto brinda el conocimiento necesario para que el área de seguridad ajuste su estrategia y pueda así crear y mantener una cultura segura en la organización.

Conocer más

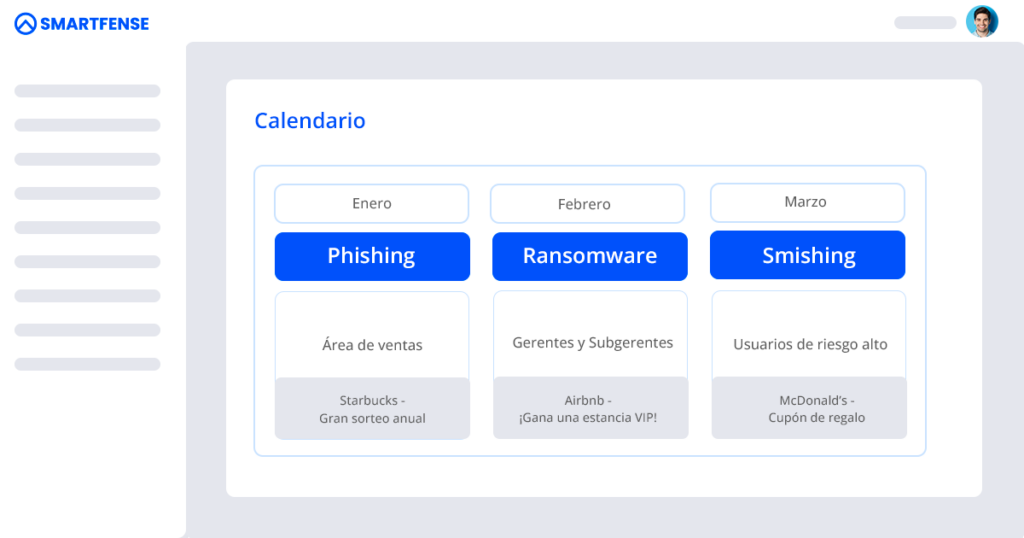

SMARTFENSE brinda una amplia galería de trampas de Ingeniería Social que se encuentra en constante actualización y crecimiento.

Como en todos los componentes, en las simulaciones también es posible editar los contenidos de la plataforma o bien crear nuevos desde cero.

Los contenidos predefinidos de SMARTFENSE no son genéricos, sino que se ajustan a cada organización mediante el uso de variables.

Las simulaciones nos ayudan a medir, pero también aportan a la creación de una cultura segura. Si se realizan campañas de simulación periódicas, los usuarios pasan a estar más atentos y familiarizados con las trampas de Ingeniería Social.

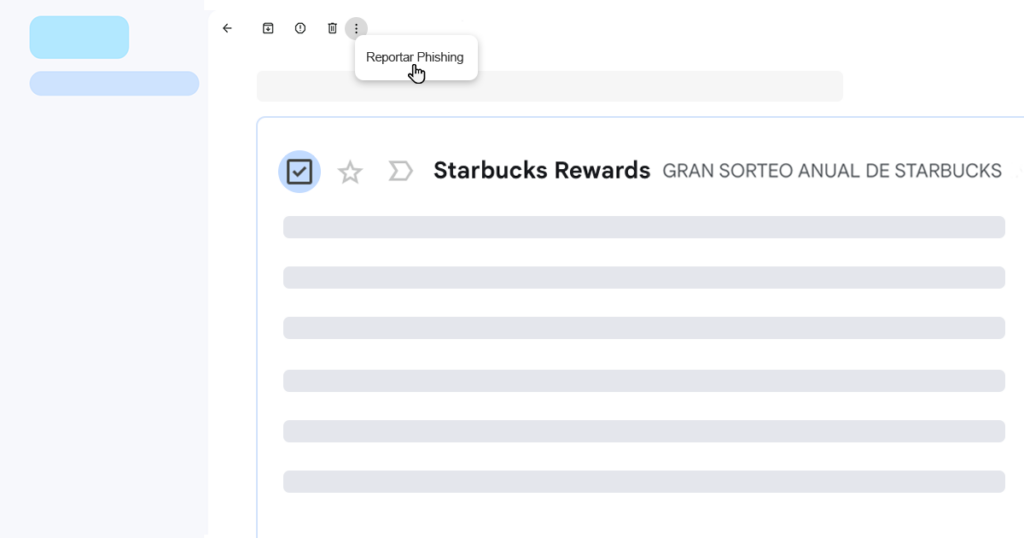

Esto tiene una consecuencia realmente positiva. Un usuario atento es un usuario que tiene presentes los medios y los métodos que pueden usar para intentar engañarlo, y con el tiempo desarrollará el hábito no solo de identificar una trampa sino de reportarla.

El botón de reporte de Phishing de SMARTFENSE permite a los usuarios alertar sobre posibles casos de Phishing presentes en su bandeja de entrada.

El reporte de posibles engaños es un comportamiento muy deseable en el desarrollo de una cultura segura ya que mantiene a los usuarios alertas y los hace parte de la estrategia de seguridad de la organización. Esto conlleva a la disminución de incidentes causados por la ingeniería social. Por otro lado, este comportamiento permite también la reacción rápida del equipo de respuesta a incidentes frente a casos reales, lo cual limita el alcance de los ataques.

Conocer más

Los Momentos Educativos permiten concienciar al usuario en el momento justo en que realiza un comportamiento de riesgo. Esto aumenta el grado de asimilación del mensaje a la vez que promueve la adopción de hábitos seguros.

Conocer más

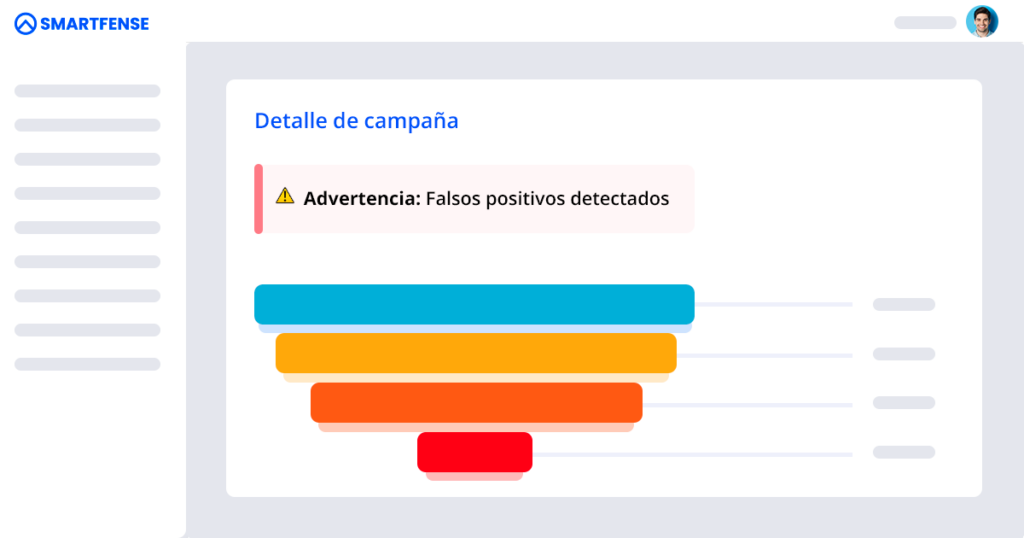

En la actualidad virtualmente todas las organizaciones experimentan falsos positivos dentro de sus campañas de simulación. Pero no todos son conscientes de este problema.

Un falso positivo es una estadística que ha sido generada por un software pero que ha sido registrada a nombre de un usuario.

SMARTFENSE detecta automáticamente estos casos, los oculta y brinda resultados limpios y confiables.

Conocer más

Permite gestionar el cumplimiento de regulaciones internas y externas relacionadas con la concienciación.

Conocer más

Todas las herramientas que necesitas para llevar adelante tu programa de concienciación.

Conocer más

La plataforma SMARTFENSE brinda diversas opciones de integración con otros fabricantes.

Conocer más

¿Cuáles son las posibilidades de lanzar una simulación de Phishing y que salga bien a la primera?

Conozca las mejores prácticas a tener en cuenta en la creación de campañas de simulación de Phishing.

Buenas prácticas a considerar para planificar nuestras campañas y proveer una experiencia relevante para el usuario.