SMARTFENSE permite crear campañas de QRishing en las que se simulan correos de suplantación de identidad que inducen a los usuarios a escanear un código QR.

Estas campañas permiten evaluar cuántos usuarios confían en este tipo de mensajes y escanean el código QR, exponiendo así a la organización a una fuga de información o a una instalación de Ransomware por una de las vías más utilizadas por los ciberdelincuentes: la ingeniería social.

Con esta información es posible conocer el nivel de riesgo actual que la organización tiene frente a un ataque de QRishing y establecer objetivos y metas para llevarlo a un nivel aceptable mediante acciones de concienciación.

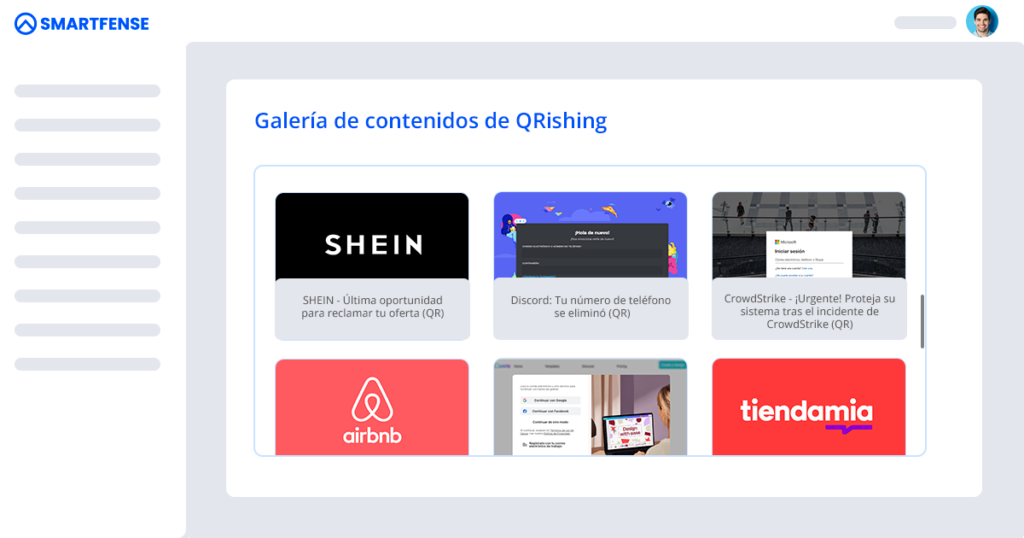

SMARTFENSE brinda una amplia galería de trampas de QRishing que se encuentra en constante actualización y crecimiento.

Como en todos los componentes, en las simulaciones también es posible editar los contenidos predefinidos o crear nuevos desde cero.

Los contenidos predefinidos de SMARTFENSE no son genéricos, sino que se ajustan a cada organización mediante el uso de variables.

Las simulaciones de Phishing pueden ser también una herramienta de concienciación muy efectiva. Por un lado, porque mantienen a los usuarios atentos a los engaños que reciben por correo electrónico. Esta ventaja es más evidente si se realizan campañas de simulación periódicas.

Por otro lado, porque permiten concienciar al usuario en el momento justo en que realiza un comportamiento de riesgo. Esto se logra configurando Momentos Educativos en las campañas de simulación.

Conocer más

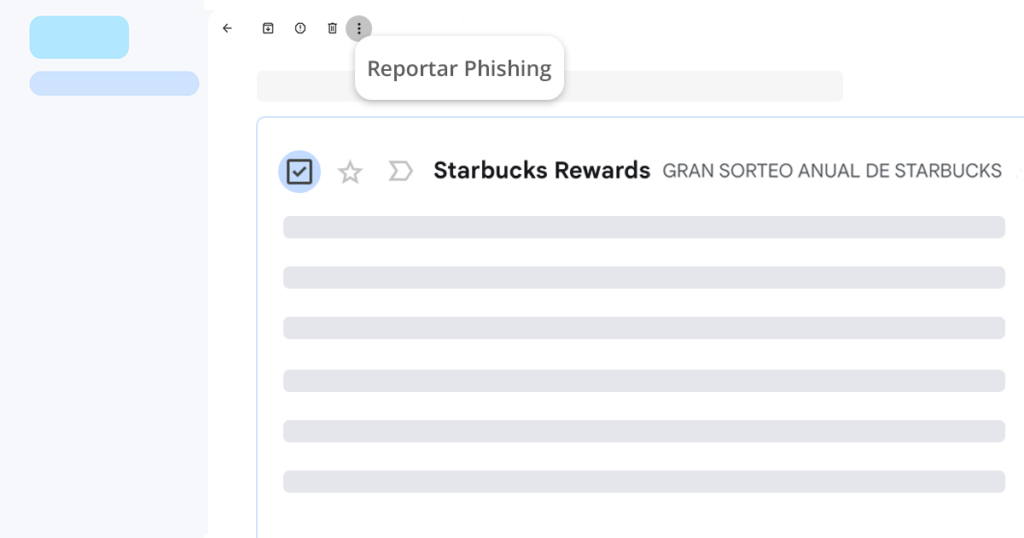

El reporte de posibles engaños relacionados con códigos QR maliciosos es un comportamiento muy deseable en el desarrollo de una cultura segura ya que mantiene a los usuarios alertas y los hace parte de la estrategia de seguridad de la organización.

Si un usuario reporta una simulación de QRishing utilizando el botón de reporte de SMARTFENSE, su acción quedará plasmada en los registros de auditoría de la campaña.

Además, el usuario recibirá un feedback inmediato y puede obtener también puntos de experiencia e insignias de gamificación.

Conocer más

A partir de los correos electrónicos de simulación de QRishing que se entregan en cada campaña es posible medir la apertura de correos y la apertura de enlaces previo escaneo de códigos QR.

Además, es posible conocer si el usuario descarga y abre archivos a partir de un código QR, o bien si ingresa sus datos en sitios web de QRishing simulado.

Si la campaña ha sido configurada con Momentos Educativos, se dispone también de métricas relacionadas con la apertura, lectura y comprensión de los contenidos provistos.

Por último, es posible conocer los usuarios que reconocieron la campaña y la reportaron al equipo de respuesta a incidentes.

Ya sea mediante grupos inteligentes o mediante una acción asistida, es posible crear agrupaciones con los usuarios que realizaron - o no - cierta interacción, como la apertura de enlaces a partir de un escaneo de código QR, para luego lanzar acciones de concienciación específicas.

Todas las interacciones de los usuarios en las campañas de QRishing quedan guardadas en forma de registros de auditoría inalterables con información útil como la dirección IP, User Agent e información de Whois.

Estos registros están preparados para ser presentados frente a auditorías y demostrar el cumplimiento de normativas en forma sencilla.

Conocer más

El resultado de las campañas de simulación de QRishing influye en el scoring de riesgo de los usuarios. El scoring de riesgo permite evaluar y medir el nivel de riesgo que el usuario posee de sufrir un incidente de seguridad de la información asociado a sus hábitos y comportamientos.

Conocer más

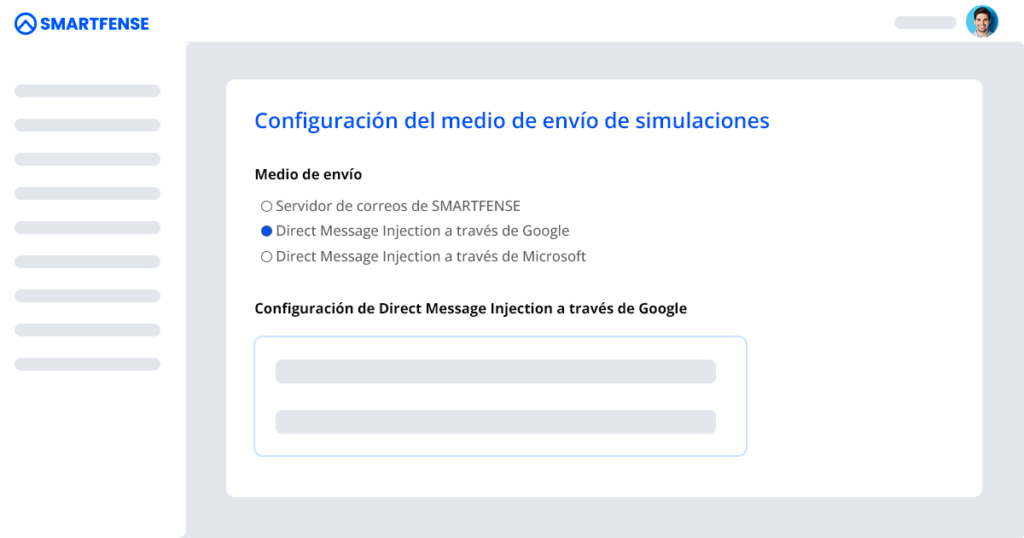

Los correos electrónicos de simulación de QRishing son enviados desde servidores SMTP de SMARTFENSE. Esto es así ya que este tipo de envíos puede afectar la reputación de los servidores y direcciones IP utilizadas, por lo que SMARTFENSE gestiona este riesgo por usted.

De forma alternativa, es posible configurar el delivery de trampas de QRishing mediante Direct Message Injection (DMI). En este caso el mensaje se inserta de manera directa en la bandeja de entrada de los usuarios destinatarios a través de un enlace seguro vía API entre SMARTFENSE y su proveedor de servicio de correo electrónico.

Conocer más

En la actualidad virtualmente todas las organizaciones experimentan falsos positivos dentro de sus campañas de simulación. Pero no todas son conscientes de este problema.

Un falso positivo es una estadística que ha sido generada por un software pero que ha sido registrada a nombre de un usuario.

SMARTFENSE detecta automáticamente estos casos, los oculta y brinda resultados limpios y confiables.

Conocer más

SMARTFENSE brinda toda la información necesaria para configurar listas blancas en las soluciones de seguridad corporativas. Contamos con instructivos específicos para las herramientas más utilizadas y diversos métodos para la configuración de Whitelist: Por IP, por dominio y por headers.

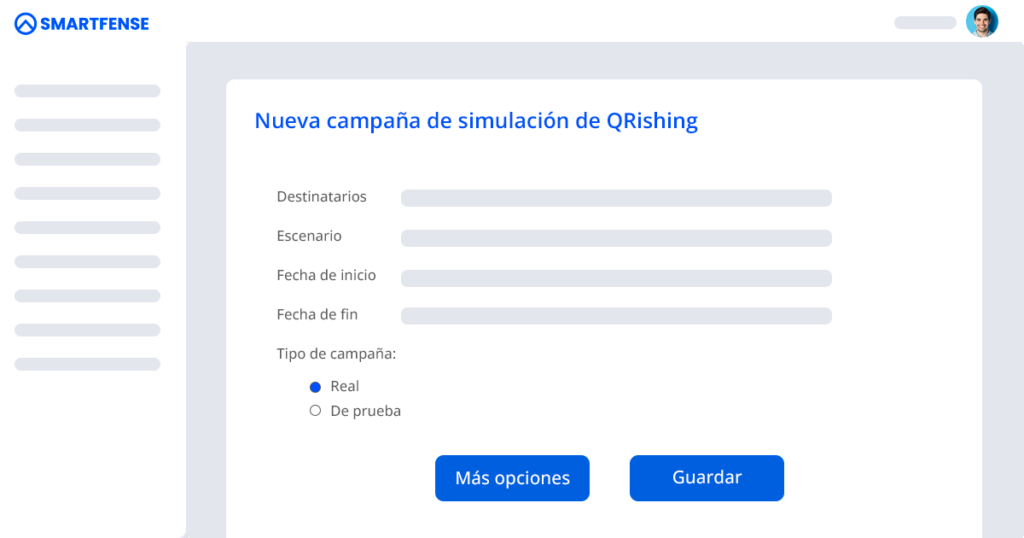

SMARTFENSE permite el envío de campañas de QRishing de prueba. Este tipo de campañas son realmente útiles a la hora de gestionar un programa de simulaciones.

Por un lado, permiten comprobar que las configuraciones de Whitelist estén a punto antes de lanzar la simulación real. Por otro lado, permiten realizar ajustes en la detección automática de falsos positivos para adaptarla a la organización.

Las campañas de prueba no afectan los reportes de QRishing de la plataforma, por lo que no interfieren de ninguna manera con las mediciones reales de la capa humana.

Una buena práctica en la creación de campañas de QRishing consiste en lanzar simulaciones de manera periódica. Esto permite una medición más representativa al evaluar a los usuarios por períodos, lanzando distintos tipos de escenarios, con diferente grado de personalización, en distintos días y horarios, etc.

De todas formas, es difícil luego gestionar un calendario plagado de simulaciones de QRishing. Para esto existe la agrupación de campañas. Al agrupar todas las campañas de un período es posible ver los resultados sumarizados, como si se tratase de una campaña única.

Las campañas de QRishing de SMARTFENSE se pueden configurar de muchas maneras. A continuación se listan solo algunos ejemplos que ilustran la flexibilidad de la herramienta y la gran capacidad de adaptación a las necesidades de su organización:

Todos los informes de ciberseguridad coinciden en que la Ingeniería Social es la puerta de entrada de la gran mayoría de ciberataques.

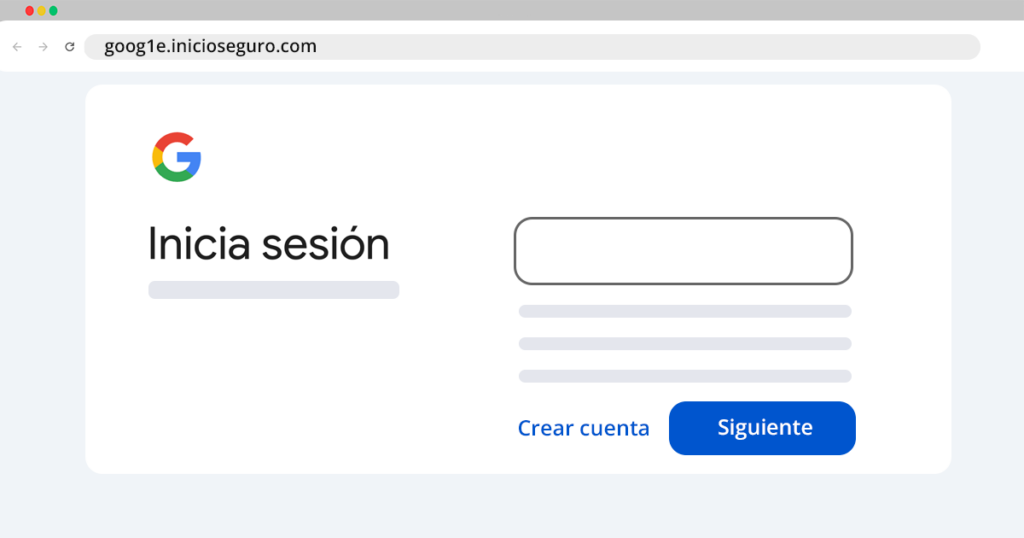

El QRishing es una técnica más de Ingeniería Social, que nace como variante del Phishing. Mientras que un Phishing clásico posee uno o más enlaces maliciosos en el cuerpo del correo, en un QRishing los enlaces están codificados en forma de códigos QR.

Estos códigos QR maliciosos, al ser escaneados con un dispositivo móvil, redirigen a la víctima a sitios web falsos o descargan malware en el dispositivo.

El uso de códigos QR presenta dos ventajas clave para los ciberdelincuentes.

Por un lado, permite que los mensajes pasen con éxito algunos filtros de ciberseguridad, ya que muchas herramientas de ciberseguridad no están preparadas para escanear códigos QR. Por ende, no pueden detectar la presencia de enlaces maliciosos dentro de ellos.

Por otro lado, otra ventaja de las trampas de QRishing es que usualmente las personas no acostumbran a revisar la URL a la cual los dirige un código QR, o bien su dispositivo no se los permite. Esto hace que este tipo de engaños sean muy efectivos.

Por lo general las organizaciones implementan barreras tecnológicas para frenar el QRishing antes de que sea recibido por los usuarios.

De todas maneras, estas herramientas no son infalibles, y muchos correos de QRishing terminan alcanzando la bandeja de entrada de los usuarios.

Por otro lado, los códigos QR son cada vez más comunes en diversos contextos (pagos móviles, campañas de marketing, etc.), por lo que los usuarios están expuestos tanto dentro como fuera del entorno corporativo.

En ese punto, si los usuarios no saben reconocer un engaño, es muy probable que el ataque termine siendo exitoso.

Simular ataques de QRishing es una manera eficaz de entrenar a los empleados para identificar y evitar este tipo de amenazas. Es importante que los usuarios estén conscientes de los riesgos asociados con escanear códigos de fuentes desconocidas.

Las simulaciones de QRishing permiten medir cómo reaccionan las personas ante códigos QR sospechosos en un entorno seguro, identificar los usuarios y áreas de mayor riesgo y mejorar la cultura de ciberseguridad.

Las simulaciones son una forma proactiva de reducir el riesgo de que un verdadero ataque tenga éxito.

Una ventaja extra de las simulaciones tiene que ver con la reacción ante el riesgo. Los usuarios concienciados pueden reportar los correos de QRishing recibidos y permitir que el equipo de respuesta a incidentes actúe rápidamente para disminuir el impacto de los ataques reales.

Para gestionar un riesgo primero hay que medirlo. El nivel de exposición de la organización frente a un ataque de QRishing se mide a través de simulaciones.

A la primera medición que se realiza sobre la organización se le suele llamar “Línea base”. Esta línea base representa el nivel de riesgo actual de la organización y a partir de allí se pueden plantear objetivos y metas para llevar ese nivel de riesgo a uno aceptable.

La línea base no se mide con una simulación de QRishing única y aislada. Lo más aconsejable es tomar un período y lanzar múltiples simulaciones que varíen en los usuarios destinatarios, días y horarios de envío, escenarios de simulación utilizados, etc.

Para llevar el nivel de riesgo actual a uno aceptable deben realizarse acciones de concienciación. Estas acciones idealmente deben ser continuas y combinarse con nuevas tandas de simulación que permitan conocer si los objetivos y metas propuestos se están logrando.

Una vez que se alcanzó el nivel de riesgo aceptable, las acciones de concienciación y simulación deben mantenerse en forma continua a lo largo del tiempo. Esto permite que el nivel de riesgo se mantenga estable en el nivel deseado.

Cada simulación de QRishing que se envía está sesgada por numerosos factores, entre los cuales se incluyen:

Por todos estos motivos (y más) debemos pensar en las simulaciones de QRishing por período más que por campaña. Lo mejor que podemos hacer es lanzar múltiples simulaciones de QRishing en un mes y luego agruparlas para ver sus resultados como una única evaluación.

Cada campaña de QRishing del período debe variar en cuanto a su temática, día, horario, grupo de usuarios destinatarios, tipo de engaño, grado de personalización, etc.

De esta manera todas las simulaciones de QRishing van a tener algún sesgo de los mencionados arriba, pero cada una habrá sido sesgada por diferentes factores. En su conjunto, brindarán un resultado mucho más representativo de la realidad.

Esta forma de trabajar permite además obtener métricas valiosas sobre los usuarios, como los escenarios a los cuales son más sensibles o los horarios en los cuales son más propensos a caer en un engaño, por mencionar sólo algunas.

Como punto extra, los usuarios se encontrarán más atentos a los códigos QR maliciosos, debido a que estarán recibiendo simulaciones con una frecuencia suficiente como para desarrollar el hábito de pensar dos veces antes de realizar una acción dentro de su correo electrónico.

Phishing, Ransomware, USB Drop, Smishing, Momentos Educativos, Scoring de Riesgo y más...

Conocer más

Todas las herramientas que necesitas para llevar adelante tu programa de concienciación.

Conocer más

La plataforma SMARTFENSE brinda diversas opciones de integración con otros fabricantes.

Conocer más

¿Cuáles son las posibilidades de lanzar una simulación de Phishing y que salga bien a la primera?

Conozca las mejores prácticas a tener en cuenta en la creación de campañas de simulación de Phishing.

Información importante para no llevarse disgustos a la hora de simular Phishing en nuestras organizaciones.