SMARTFENSE offre la possibilità di creare campagne di phishing che imitano le e-mail di aziende o organizzazioni note, spacciandole per comunicazioni ufficiali.

Queste campagne consentono di valutare in che misura gli utenti ci cascano e si fidano di tali messaggi mettendo a rischio le informazioni riservate e sensibile della tua azienda o del proprio utente.

Dai messaggi inviati in ogni campagna è possibile misurare l'apertura di link e l'inserimento di dati nelle landing page di phishing simulati.

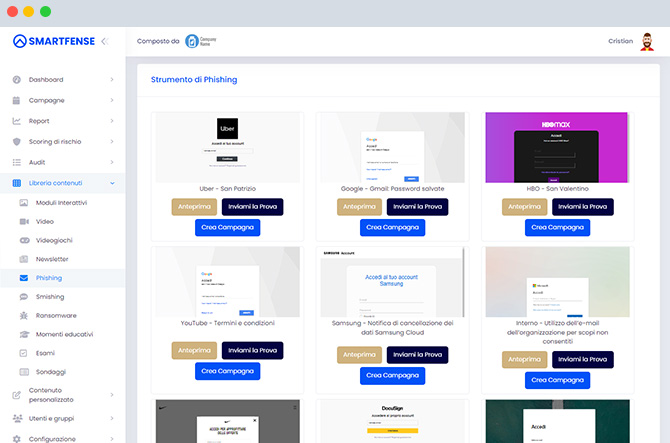

La piattaforma offre l'accesso a centinaia di scenari predefiniti e consente di personalizzare al 100% il design delle e-mail e delle landing page.

Questo componente è integrato in tutti i report e i log di audit della piattaforma, nel dashboard amministrativo e nello scoring di rischio degli utenti, gruppi e organizzazioni.

Prima di iniziare

Se ancora non conosci il problema che le Whitelists cercano di risolvere nell’ambito del Cyber Security Awareness, ti consiglio di leggere i seguenti articoli:

Qualche giorno fa ho trovato un articolo che raccoglieva in un unico testo gli argomenti più comuni contro le simulazioni di Phishing.

Che cos’è una simulazione di phishing?

Molti CIO, CISO e responsabili della cybersecurity o dell’IT stanno cercando piattaforme di simulazione di phishing per valutare quanto sia probabile che gli utenti della loro organizzazione cadano nelle trappole dell’ingegneria sociale. Tuttavia, spesso è importante ricordare come funzionino o cosa sono in particolare.