Las simulaciones de ataques de Smishing de SMARTFENSE consisten en mensajes de texto que engañan al usuario para obtener información confidencial utilizando tácticas de ingeniería social.

A partir de los SMS entregados en cada campaña es posible medir la apertura de enlaces y el ingreso de datos en sitios web de Phishing simulado.

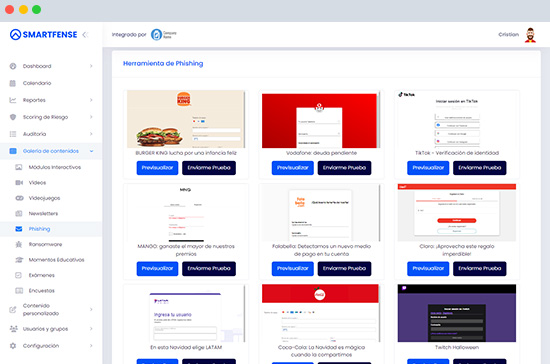

Los contenidos de las trampas de Smishing son 100% personalizables y es posible crear nuevos desde cero.

Este componente se integra a todos los reportes y logs de auditoría de la plataforma, dashboard administrativo y scoring de riesgo de usuarios, grupos y organización.