SMARTFENSE brinda la oportunidad de crear campañas de Ransomware que aparentan ser correos enviados por organismos confiables o comunicaciones internas de la empresa, que invitan a descargar un archivo en el dispositivo.

A través de estas campañas, podrás evaluar cuántos usuarios exponen a la organización a la instalación de un Ransomware.

A partir de los mensajes entregados en cada campaña es posible medir la apertura de enlaces y la descarga de adjuntos con Ransomware simulado..

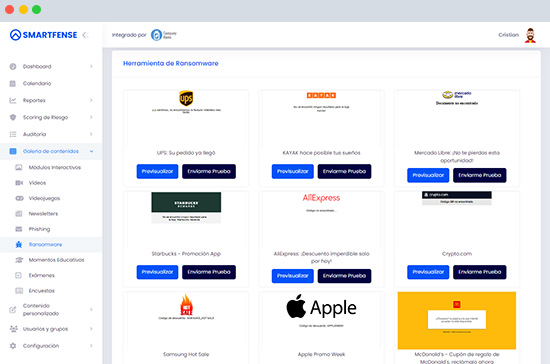

Los contenidos de las trampas de Ransomware son 100% personalizables y es posible crear nuevos desde cero.

Este componente se integra a todos los reportes y logs de auditoría de la plataforma, dashboard administrativo y scoring de riesgo de usuarios, grupos y organización.