Qué es el smishing

¿De verdad hace falta explicarlo?

El Smishing es ese viejo conocido de la ciberseguridad que todos nos hemos cruzado alguna vez. ¿Quién no leyó un post sobre smishing, una estadística, una noticia?.

El objetivo del Smishing es idéntico al del Phishing y puede generalizarse en dos grandes grupos:

- Robar información confidencial

- Instalar software malicioso

La única diferencia es el medio: no es un email, sino que es un SMS.

Un SMS… ¿Alguien usa SMS en el año 2024?

Personalmente hace prácticamente una década que no uso SMS, salvo para validar mi número de teléfono al darme de alta en algún sitio web.

Y por este motivo sinceramente no pensé que el Smishing podía ser gran cosa. Si comparamos con el uso masivo del correo electrónico, ¿cuánto daño puede estar haciendo el Smishing en el mundo actual?

Y sí, fue una suposición muy inocente. Resulta que el Smishing es la puerta de entrada principal de las amenazas en el mundo mobile. Robo de credenciales, instalación de malware, estafas, extorsiones… En fin: todos los ciber crímenes de siempre, adaptados para iniciar con un mensaje de texto.

Ventajas de enviar Smishing

El teléfono es por lo general el canal de comunicación menos protegido de todos. A comparación de enviar un email, un SMS le ahorra al ciberdelincuente muchas, sino todas, las barreras de seguridad corporativas. Como ventaja extra, se trata usualmente de una vía de contacto directo con la víctima.

Por otro lado, es un medio que no recibe la suficiente atención en los programas de concientización. Quizá en parte porque queda opacado por otras temáticas como Phishing y Ransomware, o también porque las reglas para determinar si un SMS es seguro no son tan claras como cuando se trata de analizar un email.

Por último, este medio favorece el uso de diversos escenarios de ingeniería social que quizá por email no tendrían tanto sentido, como por ejemplo robar el 2FA de un usuario.

Al final, por ahora todo es ventajas… Si fuese ciberdelincuente, creo que enviaría Smishing.

Anatomía de un Smishing

Remitente del SMS

Al igual que el Phishing, estamos frente a un mensaje donde se suplanta la identidad de una persona o empresa.

Suplantar la identidad del remitente de un SMS es posible. De todas formas, el resultado de las distintas técnicas de spoofing dependerán mucho del carrier involucrado en el envío del mensaje.

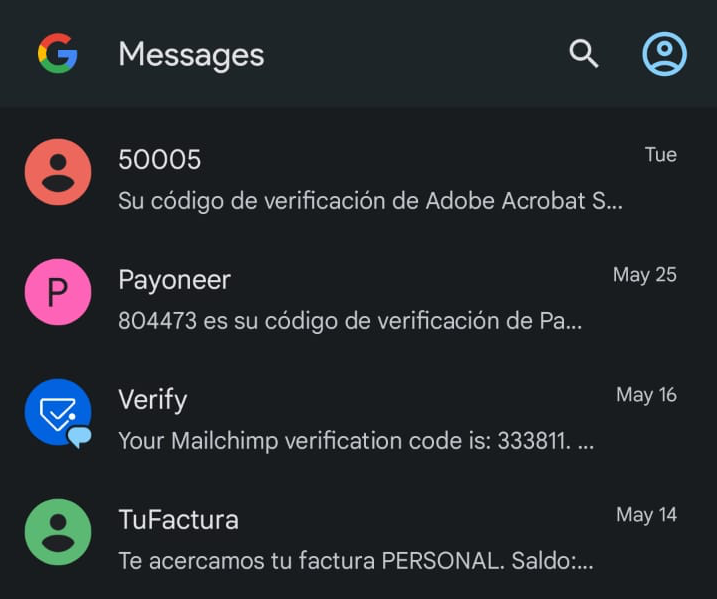

Por lo general, si falla la suplantación, el SMS se entrega igual. La única diferencia es que en lugar del remitente suplantado, llega un número genérico como “50005”.

¿Es esto una desventaja? No lo creo… Pensemos: ¿cómo determinamos si el remitente de un SMS es de confianza? Los invito a abrir el listado de SMS recibidos en su smartphone. Incluso aquellos que sabemos que son oficiales, pueden provenir de números o remitentes que no dicen nada, como “50005”, “TuFactura”, etc. ¿Qué buenas prácticas aplican en este caso?

Contenido del SMS

Por definición los SMS son mensajes muy breves. Es casi como pensar en el asunto de un Phishing. El objetivo es el mismo: a través de cierto pretexto, se busca que la víctima caiga en el engaño y realice cierta acción.

Según la creatividad del ciberdelincuente y del grado de personalización del SMS – logrado muchas veces mediante un proceso de OSINT – variará la probabilidad de éxito de la trampa.

Un ejemplo muy común son los SMS del tipo: “Su cuenta de Microsoft ha detectado actividad sospechosa. Verifique su identidad aquí: [enlace]”.

Y aquí introducimos uno de los temas más relevantes de este ataque:

Enlaces acortados

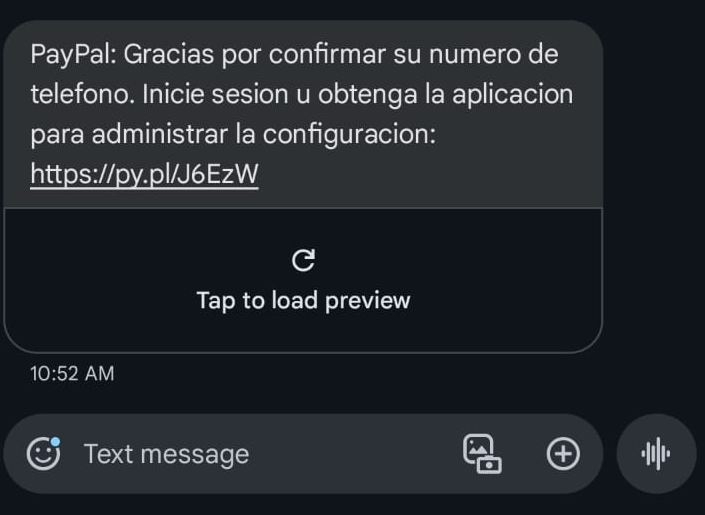

El enlace de los SMS (sean Smishing o no) por lo general está acortado. Esta es una costumbre muy extendida y se relaciona con el costo de enviar un SMS. Cuantos más caracteres tiene el mensaje, más caro es enviarlo.

Esto representa una ventaja directa para los ciberdelincuentes: las personas están acostumbradas a recibir enlaces acortados por SMS y usualmente no tienen una forma sencilla de validar si la URL a la cual dirigen es segura o no. Esto aumenta considerablemente la probabilidad de apertura de enlaces en comparación con un correo electrónico de Phishing.

Delivery del SMS

El envío de Smishing se puede realizar a través de diversas técnicas y herramientas. Según los objetivos del ciberdelincuente se utilizarán unas u otras.

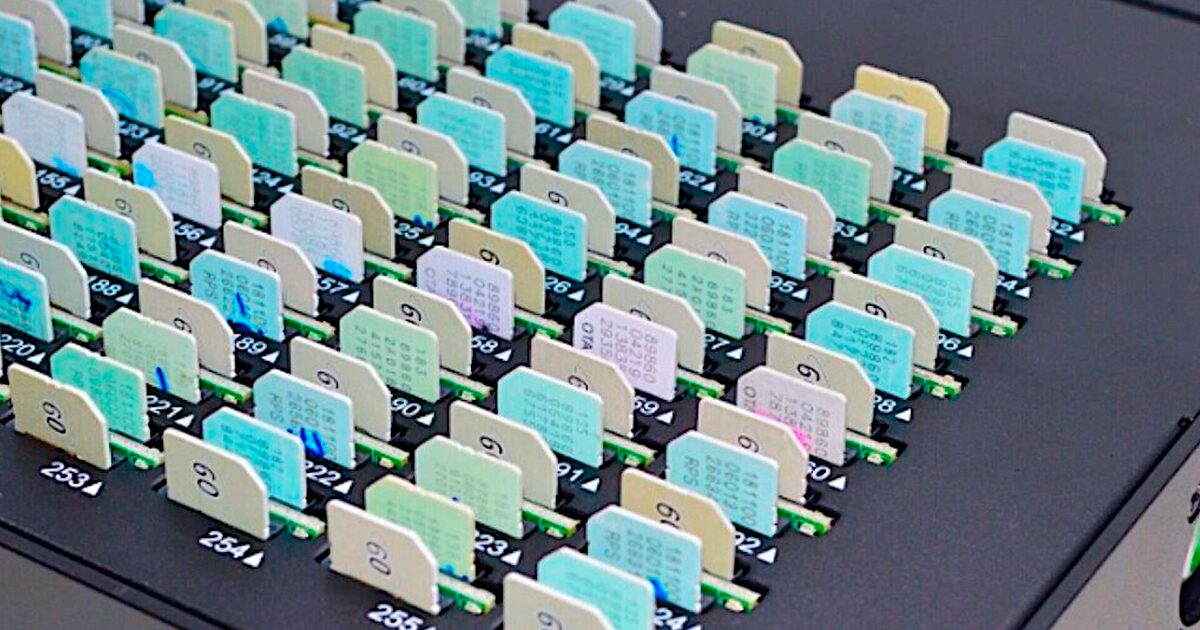

Por ejemplo, si el objetivo es enviar un ataque masivo, existen dispositivos llamados SIM Farms donde es posible conectar muchas tarjetas SIM y utilizarlas para enviar SMS:

Con un dispositivo como este los delincuentes suelen rotar las tarjetas SIM para evitar detecciones y bloqueos. Además, utilizan tarjetas SIM de proveedores que brindan planes de SMS ilimitados, lo cual mejora la relación costo/beneficio del ataque.

Para trampas más personalizadas, posiblemente se considere la contratación de una plataforma de phishing-as-a-service, donde ya se provean las herramientas necesarias para un envío certero y efectivo. Opciones hay muchas y por lo general no requieren de una inversión muy grande.

En casos donde el ataque es dirigido a una persona en concreto y se desean llevar al máximo las probabilidades de éxito, los delincuentes implementan técnicas complementarias como SIM Swapping y SIM duplication.

Esto es únicamente un pequeño vistazo sobre el delivery de SMS, ya que es un tema muy amplio.

Robo de 2FA mediante Smishing

Para cerrar, veamos un caso muy utilizado en el mundo del Smishing: acceder a cuentas protegidas con 2FA:

| Ciberdelincuente | Víctima |

| Envía un Smishing a la víctima. Usualmente el mensaje va a alertar a la víctima sobre una actividad sospechosa en su cuenta: Su cuenta ha sido comprometida. Haga clic en este enlace para verificar su identidad: [enlace] | |

| Hace clic en el enlace de Smishing y es dirigida a una página de Phishing. | |

| Ingresa sus credenciales en la página de Phishing. | |

| Visualiza en pantalla el formulario para ingresar el código de verificación enviado por SMS. | |

| Recibe las credenciales que el usuario ingresó. | |

| Ingresa esas credenciales en el sitio real. | |

| El sitio real envía un SMS a la víctima con el código del 2FA | |

| Ingresa el código recibido en el sitio de Phishing. | |

| Ingresa el código enviado por la víctima en el sitio real | |

| Obtiene acceso a la cuenta de la víctima. |

Ideas finales

Escribir este artículo me ayudó a entender la relevancia del Smishing y espero que tenga el mismo efecto en las personas que lo lean.

Al no utilizar con frecuencia este tipo de mensajes supuse de manera incorrecta que era algo poco utilizado y de baja importancia.

Pero nada más lejos de la realidad. Los ataques de Smishing son cada vez más frecuentes. Son la puerta de entrada principal de los ataques en el mundo mobile y los usuarios están poco preparados para identificarlos.

En los SMS se acostumbra tener remitentes desconocidos y enlaces acortados. Es la receta perfecta para un ataque exitoso de ingeniería social.

En este contexto, cobra especial relevancia realizar simulaciones de Smishing para medir la situación actual de las personas que forman parte de nuestra organización y además concientizarlas para que:

- estén al tanto de este tipo de ataques

- tengan herramientas y procedimientos para detectarlos

- ayuden a la organización y a la comunidad mediante su reporte

Deja un comentario