Gran parte de nosotros (por no decir todos) utilizamos varios servicios en Internet y de seguro en algún momento compartimos, directa o indirectamente, distinto tipo información personal, como por ejemplo: lugares visitados, fotos, comentarios relacionados a afiliaciones religiosas o políticas, gustos, hobbies, entre tantos otros detalles. Toda esta información no siempre es utilizada con buenas intenciones. Sin ir más lejos, actualmente es más común de lo que pensamos advertir a ciberdelincuentes utilizando técnicas y herramientas de OSINT previo a un ataque de Ransomware. De esta manera, se aseguran un gran porcentaje de éxito sobre las organizaciones víctimas.

¿Qué es OSINT?

Antes de continuar, vamos a precisar el concepto de OSINT (Open Source Intelligence). Podemos definirlo como una disciplina encargada de la adquisición de información desde fuentes abiertas (públicas) para su posterior procesamiento, análisis y aplicación de inteligencia con un objetivo en concreto, como por ejemplo:

- Investigaciones judiciales (por injurias, amenazas, extorsiones, etc.)

- Seguridad pública

- Monitoreo de amenazas

- Monitoreo de eventos públicos

- Investigaciones corporativas

- Protección de ejecutivos

- Reputación empresarial

- Análisis de fraudes

- Seguridad financiera

- Inteligencia competitiva

- Marketing

- Recursos Humanos (por ejemplo, para estudios previos a la contratación de una persona)

Fuentes abiertas, una definición no tan certera

Es muy importante comprender lo que se define por “fuentes abiertas”, ya que aquí podemos encontrar diferencias entre algunos autores. En nuestro caso, concebimos las fuentes abiertas como todas aquellas fuentes a las que se pueda acceder sin ningún tipo de restricción y cuya información esté disponible públicamente.

Sin embargo (y es aquí donde muchas veces se generan discusiones y distintos puntos de vista), puede darse la situación donde sea posible acceder a información sin ningún tipo de restricción, pero la misma fue “publicada” de una manera ilegal, ilegítima y sin el consentimiento de la fuente original (por ejemplo: tarjetas de crédito, credenciales, datos personales, etc), como así también por errores u omisiones de configuración (por ejemplo: cámaras abiertas, archivos compartidos, computadoras accesibles sin restricción, etc).

A continuación presentamos algunos ejemplos de fuentes abiertas (públicas):

- Medios de comunicación (diarios, revistas, televisión, etc)

- Información gubernamental

- Información financiera (pública)

- Redes sociales, foros, etc

- Eventos, papers y otras publicaciones institucionales

Los Selectores, claves en la búsqueda de información en fuentes abiertas

Si bien es habitual que una búsqueda lleve a resultados exitosos, el tiempo dedicado a esta tarea (así como la cantidad y diversidad de fuentes consultadas), suele ser uno de los factores determinantes: a mayor tiempo asignado, mayor posibilidad de ejecutar un “mapeo” consistente, y mayor cobertura de las distintas fuentes.

Toda búsqueda de información en fuentes abiertas suele iniciarse a partir del conocimiento de una o varias “claves de búsqueda”, que llamaremos “Selectores”:

Los Selectores Comunes pueden ser:

- Nombre

- Correo

- Alias/Nick

- Número de teléfono

- Empresa

- Documento de Identidad

Los Selectores Complejos pueden ser:

- Foto

- Video

- Evento

Fases del ciclo OSINT

Hoy en día, podemos encontrar muchos sitios y herramientas. Si bien a simple vista esto puede parecer una ventaja, también puede llegar a ser una desventaja si no se lleva adelante un correcto orden.

Para poder realizar una tarea en forma metódica y ordenada, es importante respetar cada una de las fases que involucra el ciclo de OSINT:

- Requisitos: definición de requisitos y objetivos concretos.

- Fuentes de información: definición de las fuentes de información como así también los medios, recursos y herramientas a utilizar.

- Adquisición: recolección y almacenamiento de la información.

- Procesamiento: formato a la información obtenida, y preparación para su posterior análisis.

- Análisis: análisis de la información recopilada y su procesamiento aplicando inteligencia, según el objetivo en concreto.

- Presentación de inteligencia: generación de un informe comprensible, alineado con el objetivo del proyecto.

Los flujos de trabajo

Para realizar una tarea en forma metódica y ordenada, y por consecuencia, aumentar la probabilidad de éxito, es importante basarse en flujos de trabajo, partiendo desde un selector específico y recorriendo diferentes fuentes, para llegar a obtener más selectores y datos valiosos.

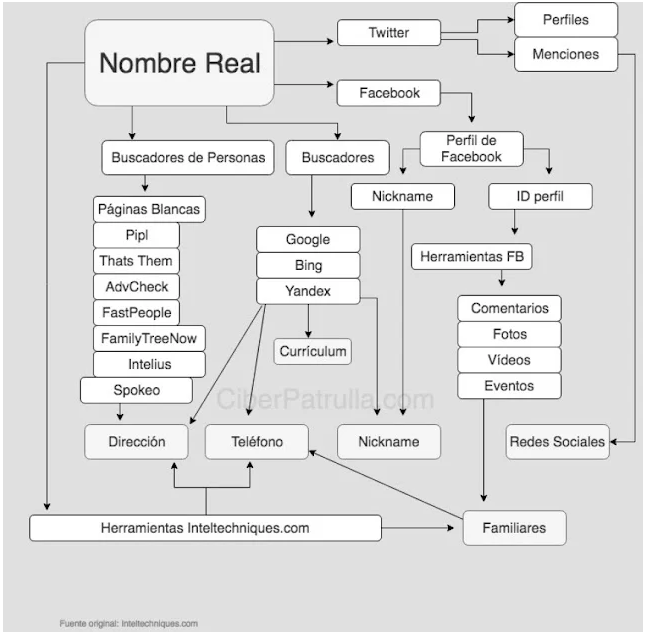

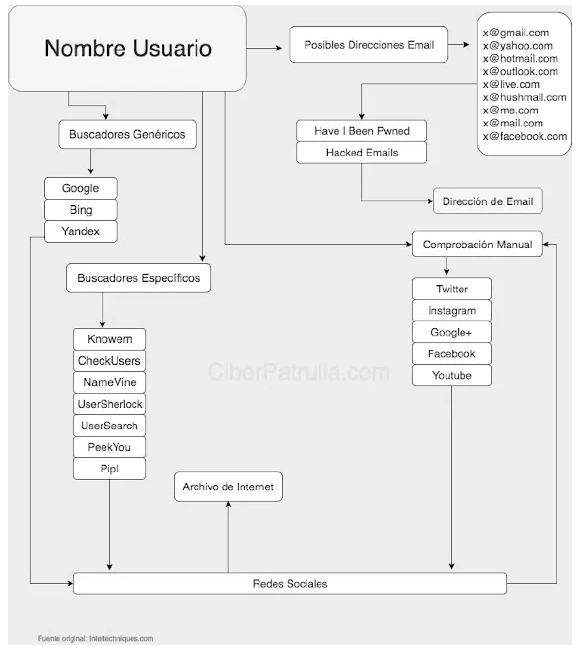

A modo de ejemplo, aquí vamos a presentar dos flujos de trabajo , desarrollados por Michael Bazzell ( https://inteltechniques.com), uno de los máximos referentes en OSINT. Para una mejor comprensión, utilizaremos los documentos adaptados al español por Julián GL en su blog Ciberpatrulla ( https://ciberpatrulla.com).

Flujo de trabajo “Nombre Real”

Flujo de trabajo “Nombre Usuario”

Caso de uso

Ahora que ya hicimos un breve repaso sobre los conceptos principales de OSINT, volvamos al ejemplo inicial. Supongamos que un grupo de ciberdelincuentes tienen como objetivo lanzar un ataque de Ransomware sobre la empresa donde trabajamos.

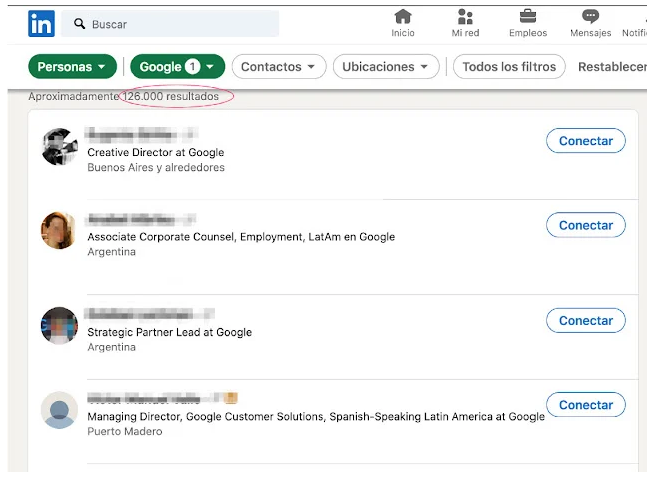

Para poder hacerlo, previamente necesitan hacerse de credenciales válidas que le permitan acceder a diferentes sistemas, las cuales pretenden obtener mediante campañas de Phishing enfocadas en determinados empleados. Sería una muy mala estrategia lanzar estas campañas con pretextos y escenarios genéricos, por lo cual, utilizarán técnicas y herramientas de OSINT para poder reconocer los objetivos y así, aumentar su eficacia. Una de las tareas más sencillas para poder saber quienes trabajan en una empresa determinada, podría ser una simple búsqueda en Linkedin, tal como se puede apreciar en la siguiente imagen:

A esta altura, ya se podría comenzar a utilizar el flujo de trabajo “Nombre real”. De esta manera, sería posible (siempre dependiendo de la exposición de la persona), obtener algunos datos como:

- Correo electrónico

- Redes sociales

- Alias/Nickname

- Dirección

- Teléfono

- Familiares

Con estos datos en poder de los ciberdelincuentes, les será mucho más fácil armar un pretexto con un gran porcentaje de éxito.

Conclusión

Como demostramos a lo largo de este artículo, existen muchas fuentes desde donde se puede llegar a obtener información, pudiendo atentar contra la privacidad y la seguridad.

Es verdad que no siempre vamos a poder controlar lo que se publica sobre nosotros, ya que algunos sitios gubernamentales, datos bancarios y otros, escapan a nuestro control.

Pero en muchos casos sí podemos actuar, por ejemplo, en publicaciones y comentarios generados por nosotros mismos, en el uso de nuestro correo corporativo para sitios públicos, entre otros muchos ejemplos. Y es allí donde debemos hacer foco: es muy importante entender que la información existe, y solo concientizándonos y concientizando a nuestro entorno podremos cuidar nuestra privacidad, la de nuestra empresa y la de nuestra familia.

Emiliano Piscitelli

Founder & CEO BeyGoo

Deja un comentario