Si nuestro servidor de correo electrónico no se encuentra configurado correctamente, es posible que un ciberdelincuente se conecte al mismo y envíe emails dentro del dominio de nuestra organización utilizando como emisor y receptor cualquier dirección de correo electrónico que exista dentro de dicho dominio. Todo esto sin necesidad de autenticarse mediante el uso de credenciales.

De esta manera, es posible saltar protocolos de seguridad como SPF, DKIM y DMARC, así como también otras soluciones de seguridad implementadas como filtros anti SPAM o listas negras, ya que el correo lo envía el propio servidor de correo electrónico de la organización de manera interna.

¿Cómo es esto posible?

Open Relay

Un servidor SMTP configurado para permitir que cualquier usuario de Internet lo utilice para enviar un correo electrónico a través de él se denomina Open Relay.

Esta solía ser la configuración por defecto en muchos servidores de correo, pero esto cambió debido a su explotación por parte de ciberdelincuentes, principalmente para el envío de SPAM. Actualmente, un servidor configurado de esta manera es incluido directamente en listas anti SPAM debido a su potencial mal uso.

¿Combatiendo el SPAM?

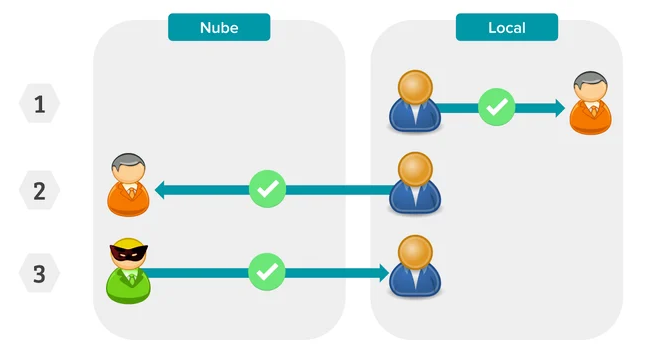

Para no ser considerado abierto, un servidor de correo SMTP debe estar configurado para aceptar y reenviar solo los siguientes mensajes:

- Mensajes provenientes de direcciones IP locales a buzones locales

- Mensajes provenientes de direcciones IP locales a buzones no locales

- Mensajes provenientes de direcciones IP no locales a buzones locales

- Mensajes provenientes de clientes autenticados y autorizados

En definitiva, con el fin único de combatir el SPAM, el servidor no debe aceptar ni reenviar correos electrónicos arbitrarios desde direcciones IP no locales a buzones no locales por parte de un usuario no autenticado o no autorizado.

Cualquier otra regla que un administrador decida hacer cumplir debe ser añadida a las mencionadas, sin reemplazarlas. De lo contrario, el servidor se considerará abierto y por lo tanto será añadido a listas negras de SPAM.

Mirando de cerca el punto 3

Si observamos con atención, el punto 3 de la configuración mencionada, permite que el servidor de correo SMTP acepte mensajes provenientes de direcciones IP no locales siempre que éstos tengan como destinatarios a buzones locales.

De esta manera, sin dudas se combate el envío masivo de SPAM, porque sólo se podrá utilizar cada servidor para enviar SPAM únicamente a los buzones locales del mismo, lo cual no es rentable en el mundo del correo no deseado.

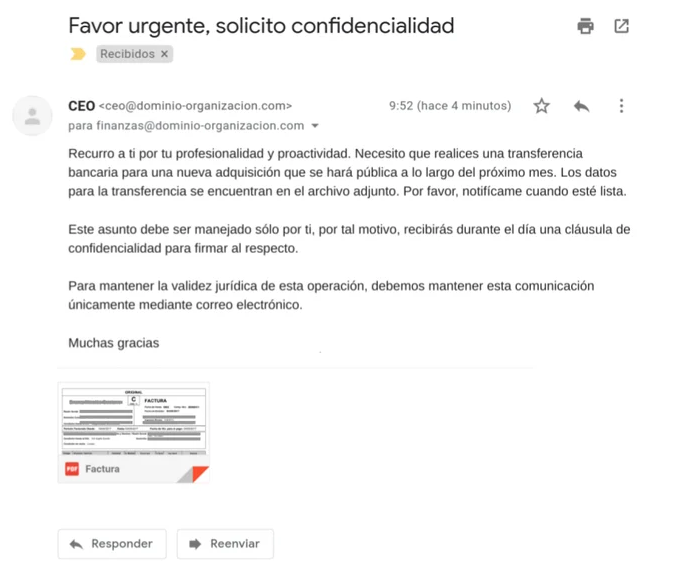

Pero esto, sin embargo, abre la puerta a los ciberdelincuentes para llevar adelante el conocido Fraude del CEO (BEC por sus siglas en inglés) con gran facilidad. Esto es así ya que, si no se realizó ninguna configuración adicional, el ciberdelincuente podrá enviar correos electrónicos a cualquier usuario de una organización, utilizando el propio servidor de correos de la misma, suplantando la identidad de cualquier miembro, incluido el CEO. Por ejemplo, es posible enviar un correo desde ceo@dominio-organizacion.com hacia finanzas@dominio-organizacion.com sin ningún problema.

Si un usuario no se encuentra correctamente concienciado, es muy susceptible a confiar en un correo electrónico cuyo emisor sea una persona de autoridad de su organización. De hecho, este tipo de engaños demuestra ser muy efectivo y de manera cotidiana se pueden ver nuevos casos en las noticias [1] [2] [3].

Compruebe la configuración de su servidor

En SMARTFENSE dejamos a su disposición una herramienta gratuita que le permitirá conocer si la configuración de su servidor de correo SMTP permite que cualquier persona se conecte y realice los pasos necesarios para enviar un correo de suplantación de identidad (spoofing).

Compruebe la configuración de su servidor de correo y conciencie a sus usuarios para detectar este tipo de engaños.

Deja un comentario