Antes de empezar

Si aún no conoces el problema que buscan resolver las Whitelists en el ámbito del Cyber Security Awareness, te recomiendo que leas los siguientes artículos:

- ¿Sabes realmente lo que es una simulación de Phishing? ¿Seguro?

- Checklist rápido para crear su primera campaña de Phishing ~ Blog de SMARTFENSE

¿Qué es el Direct Message Injection?

Direct Message Injection (DMI) es una técnica de delivery de trampas de simulación de Phishing que podemos utilizar en nuestras organizaciones.

Este método permite inyectar de manera directa los correos electrónicos en la bandeja de entrada de los usuarios de nuestra organización, haciendo uso generalmente de una API desarrollada por nuestro proveedor de servicio de correo electrónico.

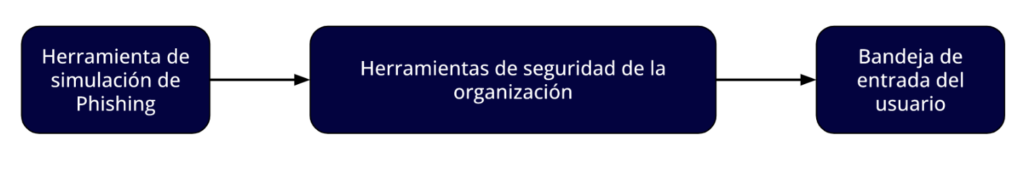

Entonces, nuestra herramienta de simulación de Phishing no necesita atravesar todas las herramientas de seguridad de la organización para llegar a la bandeja de entrada del usuario final:

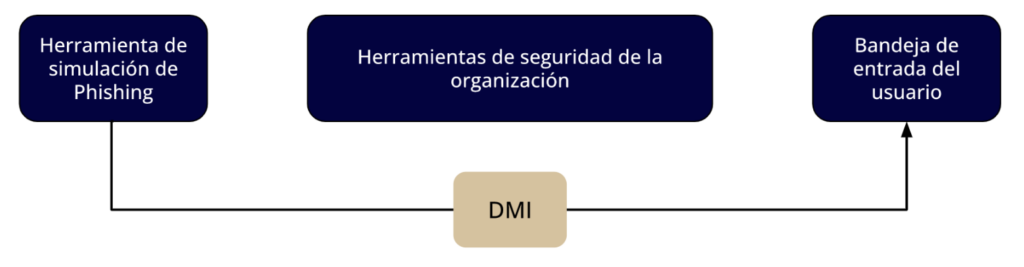

Sino que se puede insertar el correo electrónico directamente en la bandeja de entrada, logrando algo como esto:

Este método de entrega de simulaciones permite en muchos casos simplificar el proceso de Whitelist, o hasta eliminar la necesidad de realizarlo.

Esto es así ya que a través de DMI se omiten la mayoría de herramientas y reglas de filtrado de correos electrónicos de la organización.

¿Nos podemos olvidar del Whitelist?

La respuesta en gran medida dependerá de las tecnologías utilizadas en nuestra organización.

Principalmente debemos tener en cuenta lo siguiente: El filtrado de la bandeja de entrada posterior a la entrega (post-delivery inbox filtering) puede interferir con la entrega de correos electrónicos aún cuando son insertados a través de DMI, por lo cual si contamos con una herramienta de este tipo, tendremos que realizar una configuración de Whitelist en ella.

Además, no olvidemos que el Whitelist se divide en dos partes:

- Whitelist para la correcta recepción de correos electrónicos.

- Whitelist para la correcta navegación de los sitios web de Phishing simulado.

DMI nos ayuda en el punto 1 únicamente.

Conclusiones

El Direct Message Injection es un método de delivery que nos puede ahorrar muchos dolores de cabeza por diversos motivos.

Uno de ellos, por dar un ejemplo, es que muchos CISOs no saben qué tecnologías de protección tienen implementadas en su organización, lo cual les dificulta medir el comportamiento de los usuarios de manera precisa. Con DMI el proceso es más sencillo e implica un menor conocimiento de la infraestructura de seguridad de la organización.

Otro dolor de cabeza relevante para mencionar es que las herramientas de protección muchas veces se actualizan, y esto arruina un buen Whitelist de la noche a la mañana. Con DMI disminuimos o hasta anulamos las herramientas involucradas en nuestro Whitelist para la correcta recepción de correos electrónicos. Por lo tanto, con DMI la probabilidad de que nos suceda este escenario disminuye.

Si bien este método no elimina las necesidades de un proceso de Whitelist, sí que las disminuye, y nos deja en condiciones de medir los comportamientos de los usuarios más rápidamente, que en definitiva es lo que nos interesa al simular trampas de Phishing.

Deja un comentario