OSINT y su impacto en la seguridad

Gran parte de nosotros (por no decir todos) utilizamos varios servicios en Internet y en algún momento compartimos, directa o indirectamente, información personal, como lugares visitados, fotos, comentarios sobre afiliaciones religiosas o políticas, gustos y otros detalles. Esta información no siempre es utilizada con buenas intenciones. Es cada vez más común que ciberdelincuentes usen técnicas de OSINT antes de lanzar ataques de ransomware, asegurando así un gran porcentaje de éxito sobre las organizaciones víctimas.

¿Qué es OSINT?

OSINT (Open Source Intelligence) es la disciplina encargada de la adquisición de información desde fuentes abiertas (públicas), para luego procesarla, analizarla y aplicarle inteligencia con un objetivo concreto. Sus usos incluyen:

- Investigaciones judiciales

- Seguridad pública

- Monitoreo de amenazas y eventos públicos

- Investigaciones corporativas y de seguridad financiera

- Reputación empresarial y recursos humanos

Fuentes abiertas, una definición compleja

«Fuentes abiertas» se refiere a aquellas fuentes a las que se puede acceder sin restricciones y que son públicas. Sin embargo, esto puede incluir información publicada de manera ilegal o sin el consentimiento de la fuente original, como tarjetas de crédito o datos personales.

Algunos ejemplos de fuentes abiertas son:

- Medios de comunicación

- Información gubernamental

- Redes sociales y foros

- Información financiera y empresarial pública

Los Selectores: claves para la búsqueda de información

El éxito de una búsqueda de información en fuentes abiertas depende del tiempo dedicado y la cantidad de fuentes consultadas. Los «Selectores» son las claves de búsqueda que permiten encontrar información relevante.

Selectores comunes:

- Nombre

- Correo electrónico

- Alias/Nick

- Número de teléfono

- Empresa

Selectores complejos:

- Foto

- Video

- Evento

Fases del ciclo OSINT

Para un trabajo metódico, es esencial seguir las fases del ciclo OSINT:

- Requisitos: definición de objetivos concretos.

- Fuentes de información: elección de herramientas y medios.

- Adquisición: recolección de datos.

- Procesamiento: estructurar la información obtenida.

- Análisis: aplicación de inteligencia al análisis de datos.

- Presentación de inteligencia: generación de informes.

Flujos de trabajo

Para aumentar la probabilidad de éxito, es importante utilizar flujos de trabajo, partiendo de un selector específico para llegar a más datos valiosos. A continuación, se muestran ejemplos de flujos de trabajo desarrollados por Michael Bazzell:

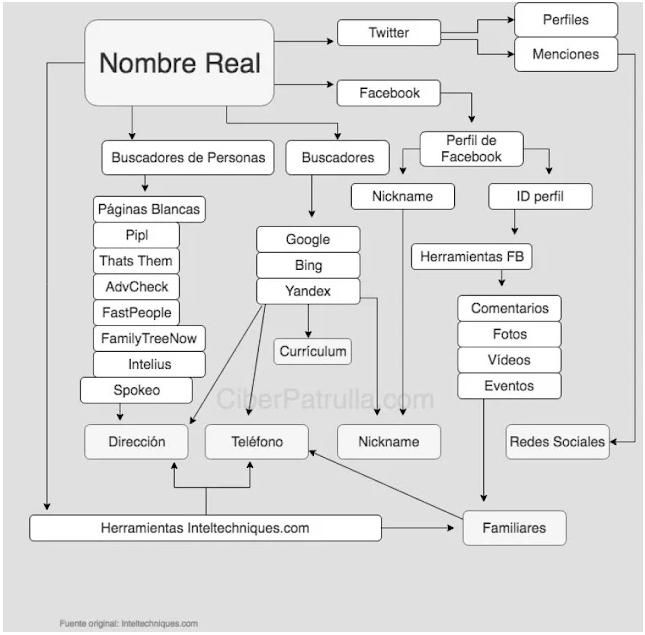

Flujo de trabajo “Nombre Real”

Flujo de trabajo “Nombre Usuario”

Caso de uso

Supongamos que un grupo de ciberdelincuentes planea lanzar un ataque de ransomware. Para obtener credenciales válidas, podrían usar campañas de phishing, utilizando técnicas OSINT para mejorar la efectividad. Un ejemplo simple sería buscar empleados de la empresa objetivo en LinkedIn y luego utilizar el flujo de trabajo “Nombre real” para encontrar correos electrónicos, redes sociales o números de teléfono, aumentando la efectividad del ataque.

Conclusión

Existen muchas fuentes de información que pueden comprometer nuestra privacidad. Aunque no siempre es posible controlar lo que se publica sobre nosotros, podemos tomar medidas en aspectos que sí controlamos, como la información que compartimos en redes sociales o el uso de correos corporativos en sitios públicos. Concientizarnos y educar a nuestro entorno es clave para proteger nuestra privacidad, la de nuestra empresa y la de nuestra familia.

Emiliano Piscitelli

Founder & CEO BeyGoo

beygoo.io

Deja una respuesta